IPIP, GRE ve EoIP Tünellerini Ayarlama

Keenetic Router'lar, bu tünelleri korumak için IPSec VPN güvenlik standartlarının kullanılmasına olanak tanıyan IPSec tüneli ile birlikte ve saf halde IPIP (IP üzerinden IP), GRE (Genel Yönlendirme Kapsülleme), EoIP (IP üzerinden Ethernet) tünelleri oluşturma yeteneğine sahiptir.

Keenetic Router'larda IPIP, GRE, EoIP tünel desteği; donanım ağ geçitleri, Linux Router'lar, UNIX/Linux işletim sistemli bilgisayarlar ve sunucuların yanı sıra bu tünelleri destekleyen diğer ağ ve telekomünikasyon ekipmanlarıyla bir VPN bağlantısı kurmanıza olanak tanır.

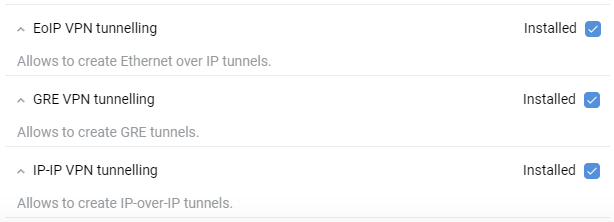

Tünellerle çalışmak için KeeneticOS sisteminin ilgili ek bileşenlerini yüklemek gerekir:

EoIP tünelleme (IP üzerinden Ethernet tünelleri oluşturmaya izin verir);

GRE tünelleme (GRE tünelleri oluşturmaya izin verir);

IP-IP tünelleme (IP-over-IP tünelleri oluşturmaya izin verir).

Bunu 'Genel Sistem Ayarları' sayfasında, 'Güncellemeler ve bileşen seçenekleri' bölümünde 'Bileşen seçenekleri' üzerine tıklayarak yapabilirsiniz.

Kısa açıklama

IPIP ve GRE tünelleri, her iki tarafın da IP adreslerinin mevcut olduğu ağ katmanı tünelleridir (OSI modelinin L3'ü). Sistemde GreX ve IPIPX arayüzleri olarak sunulurlar ve yönlendirme (varsayılan rota dahil) diğer herhangi bir arayüzde olduğu gibi bunlar aracılığıyla yapılandırılabilir. Ayrıca, bu arayüzler özel, korumalı veya genel bir erişim güvenlik seviyesi ile yapılandırılabilir (erişim seviyeleri hakkında bilgi 'Komut satırı arayüzü ile güvenlik duvarı kurallarını yapılandırma' makalesinde bulunabilir).

IPIP (IP üzerinden IP), kurulumu en kolay tünellerden biridir (yalnızca tekli yayın IPv4 trafiğini kapsüller). Bir UNIX/Linux sisteminde ve farklı Router'larda (ör. Cisco) yapılandırabilirsiniz.

GRE (Genel Yönlendirme Kapsülleme) tüneli, popüler VPN türlerinden biridir. GRE tünelleri; donanım güvenlik ağ geçitleri, Mikrotik Router'lar, Linux Router'lar ve diğer benzer ekipmanlarla (ör. Cisco, Juniper, vb.) uyumludur.

EoIP tüneli (IP üzerinden Ethernet), ağ katmanı (L3) üzerinde bir Veri bağlantı katmanı tünelidir (OSI modelinin L2'si). Veriler bu tünel üzerinden Ethernet çerçeve düzeyinde iletilir. EoIP, ağlar arasında doğrudan bir Ethernet bağlantısını taklit eden şeffaf bir ağ ortamı sağlar. Tüm MAC adresleri görünürdür ve bu tür bir tünel kullanılarak İnternet üzerinden iki L2 LAN bağlanabilir. EoIP, taşıyıcısı olarak GRE kullanır. EoIP tüneli IPIP, PPTP ve IP paketlerini iletebilen diğer herhangi bir bağlantı üzerinden çalışabilir. ARP, DHCP, PPPoE, IPv6 vb. dahil olmak üzere IP dışındaki herhangi bir trafik bunun üzerinden gönderilebilir. Güvenlik seviyesi özel/korumalı olarak değiştirildiğinde ARP aracılığıyla alt ağ taraması varsayılan olarak tünelde çalışacaktır. Sistemde EoIPX arayüzü olarak sunulur.

EoIP, MikroTik tarafından geliştirilmiştir, bu nedenle onlarla ve EoIP ile çalışmayı bilen Linux Router'larla uyumludur.

Önemli

IPIP, GRE, EoIP tünelleri noktadan noktaya türündedir. Her iki tünel katılımcısının da harici IP adreslerine sahip olması (veya aynı ağda olması) ve aralarında NAT adres çevirisi olmaması gerekir. Bunlar, bir tünel kurmanın ön koşullarıdır.

Basit bir deyişle, bu tüneller için herhangi bir güvenlik mekanizması (şifreleme veya kimlik doğrulama mekanizması) yoktur.

IPIP, GRE ve EoIP tünelleri, bağlantının durumunu kaydetmeden çalışır, yani tünelin işlevsel olup olmadığını anlamak imkansızdır. Sadece her iki tarafı da yapılandırabilir ve ardından veri aktarımını kontrol edebiliriz.

Kullanılabilirliğini kontrol etmek için IPIP, GRE ve EoIP tünel arayüzlerinde Ping Denetimi işlevini kullanabilirsiniz.

IPIP, GRE ve EoIP tünelleri doğrudan IPv4 protokolü üzerinden çalışır. IPIP, 4 numaralı IP protokolünü kullanırken; GRE ve EoIP ise 47 numaralı IP protokolünü kullanır.

Örnekler

Önemli

Şu anda, IPIP, GRE ve EoIP tünellerinin yapılandırması Router'ın komut satırı arayüzü (CLI) aracılığıyla uygulanmaktadır. Bu makalede listelenen komutların tam sözdizimi İndirme Merkezi içindeki Komut Referans Kılavuzu'nda bulunabilir.

Aşağıdaki örneklerde, yalnızca yerel ağ içinde kullanılabilen özel IP adresleri gösterilmektedir. İnternet üzerinden tünel oluşturmak için tünellerin her iki ucunda da genel IP adresleri bulunmalıdır.

GRE için arayüz adı Gre0, IPIP için arayüz adı IPIP0 olacaktır.

İki Keenetic Router arasında GRE/IPIP tüneli kurma

Örnek 1. Tünel kurulumunun bir tarafı:

(config)>

interface IPIP0(config-if)>tunnel destination router1.example.com(config-if)>ip address 192.168.100.1 255.255.255.0(config-if)>security-level private(config-if)>up(config-if)>exit(config)>system configuration saveTünelin diğer ucunda 'ayna' ayarları yapılır:

(config)>

interface IPIP0(config-if)>tunnel destination 8.6.5.4(config-if)>ip address 192.168.100.2 255.255.255.0(config-if)>security-level private(config-if)>up(config-if)>exit(config)>system configuration saveDaha sonra tünelin doğru çalışıp çalışmadığını kontrol etmek için herhangi bir taraftan tünelin uzak tarafının adresine ping atmayı deneyebilirsiniz.

Hedef olarak KeenDNS'da çalışmayacak olan Bulut Modundaki domain adını veya uzak tarafın IP adresini (cihazın WAN arayüzü) belirtebileceğiniz unutulmamalıdır!

Örnek 2. Tünel kurulumunun bir tarafı:

(config)>

interface IPIP0(config-if)>tunnel destination router1.example.com(config-if)>ip address 192.168.100.1 255.255.255.0(config-if)>up(config-if)>exit(config)>no isolate-private(config)>ip route 10.10.2.0 255.255.255.0 IPIP0/*static route to a remote private subnet 10.10.2.0/24 through the tunnel*/ (config)>system configuration saveTünelin diğer tarafında:

(config)>

interface IPIP0(config-if)>tunnel destination 8.6.5.4(config-if)>ip address 192.168.100.2 255.255.255.0(config-if)>up(config-if)>exit(config)>no isolate-private(config)>ip route 10.10.1.0 255.255.255.0 IPIP0/*static route to a remote private subnet 10.10.1.0/24 through the tunnel*/ (config)>system configuration save

İki Keenetic Router arasında EoIP tüneli kurma

EoIP için arayüz adı EoIP0 olacaktır.

EoIP tüneli durumunda, ayarlar iki şey dışında tamamen aynı olacaktır:

arayüz MAC adresini ayarlayabilirsiniz;

EoIP tünel ID'si, tünel tanımlayıcısı (

1ile65535aralığında bir sayı) ayarlanmalı ve tünelin her iki ucunda da eşleşmelidir.

Tünel kurulumunun bir ucu:

(config)>interface EoIP0(config-if)>tunnel destination router1.example.com(config-if)>tunnel eoip id 1500(config-if)>ip address 192.168.100.1 255.255.255.0(config-if)>security-level private(config-if)>up(config-if)>exit(config)>system configuration save

'Ayna' ayarı tünelin diğer ucundadır:

(config)>interface EoIP0(config-if)>tunnel destination 8.6.5.4(config-if)>tunnel eoip id 1500(config-if)>ip address 192.168.100.2 255.255.255.0(config-if)>security-level private(config-if)>up(config-if)>exit(config)>system configuration save

Daha sonra tünelin doğru çalışıp çalışmadığını kontrol etmek için herhangi bir taraftan tünelin uzak tarafının adresine ping atmayı deneyebilirsiniz.

EoIPx arayüzü, yerel ağları birleştirmek için Bridge'e dahil edilebilir. Bunu yapmak için, EoIP arayüzünü her iki tarafta da bir IP adresi olmadan yapılandırın ve ardından Bridge Home'a ekleyin:

(config)>interface Home(config-if)>include EoIP0(config-if)>exit(config)>system configuration save

Önemli

IPIP, GRE ve EoIP tünel arayüzleri için MTU değeri, trafiğin geçeceği arayüze göre otomatik olarak hesaplanır, ancak interface ip mtu komutuyla manuel olarak da ayarlanabilir.

Yerel ağları EoIP tüneli kullanarak bağlarken, ana bilgisayarlarda manuel olarak belirtilen statik IP adreslerini kullanmanızı öneririz. İstemciler bir DHCP sunucusundan otomatik olarak IP adresi alacak şekilde yapılandırılmışsa, DHCP istekleri tünele, yani uzak ağa gideceğinden tünel kurulduktan sonra IP adresi atamasında sorunlar ortaya çıkabilir.

IPSec ile IPIP, GRE ve EoIP Tünellerini Kullanma

IPSec VPN özel sistem bileşeni kuruluysa, bu tünelleri hem otomatik hem de tamamen manuel modda IPSec güvenlik standartlarını kullanarak korumak mümkündür. Manuel modu açıklamayacağız çünkü deneyimli kullanıcılar doğru modda bir IPSec tüneli kurabilir ve ardından tüneli IPSec üzerinden kurabilir. Otomatik yapılandırma durumunda, birkaç manuel mod sorunu aynı anda çözülür:

MTU değeri doğru şekilde ayarlanır;

bağlantı, bağlantı odaklı hale gelir ve tünelin hangi ucunun istemci, hangi ucunun sunucu olduğunu seçmeniz gerekir;

tüm tünel trafiğini

500/4500numaralı bağlantı noktasında bir UDP akışına dönüştüren IPSec NAT Traversal (NAT-T) kullandığı için NAT geçişi sorununu otomatik olarak çözer;şifreleme ve veri bütünlüğü kontrolleri kullanılır.

IPSec VPN bileşeni, tünellere aşağıdaki ayarları ekler:

interface ipsec preshared-key <key>— şifreleme için PSK;interface ipsec encryption-level <level>— şifreleme seviyesi. Varsayılan olarak, mümkün olduğunca çok sayıda cihazı kapsayacak şekilde ayarlanmıştır ve donanım hızlandırmalıdır. Değiştirmeye gerek yoktur.

IPSec bir istemciyi bir sunucudan ayırdığı için, istemciyi (başlatıcı, bağlantıyı kurmaya çalışacak taraf) yapılandırmak için interface tunnel destination komutunu ve sunucu modunu (bağlantı girişimlerine yanıt verecek taraf) etkinleştirmek için interface tunnel source komutunu kullanmanız gerekir.

IPsec ile EoIP tünel yapılandırması örneği (örneğimizde WAN adresi 8.6.5.4 olan taraf sunucudur):

Sunucu:

(config)>interface EoIP0(config-if)>tunnel source ISP(config-if)>tunnel eoip id 1500(config-if)>ipsec preshared-key mytestingkey(config-if)>ip address 192.168.100.1 255.255.255.0(config-if)>ipsec ikev2(config-if)>security-level private(config-if)>up(config-if)>exit(config)>system configuration save

İstemci:

(config)>interface EoIP0(config-if)>tunnel destination 8.6.5.4(config-if)>tunnel eoip id 1500(config-if)>ipsec preshared-key mytestingkey(config-if)>ip address 192.168.100.2 255.255.255.0(config-if)>ipsec ikev2(config-if)>security-level private(config-if)>up(config-if)>exit(config)>system configuration save

Önemli

Önceden paylaşılan IPSec PSK anahtarı, tünelin her iki ucunda da eşleşmelidir.

interface tunnel source komutunda hem kaynak arayüzünü hem de sunucunun bağlantıyı bekleyeceği IP adresini belirtebilirsiniz. Ancak, adres değiştirilirken ve diğer olaylarda tüm yeniden yapılandırmanın otomatik olarak gerçekleşeceği için arayüze öncelik verilir.

Not

EoIP/IPSec ve GRE/IPSec tabanlı tüneller, aynı GRE protokolünü kullanmaları nedeniyle PPTP bağlantılarıyla uyumlu değildir. Bu durumda, yalnızca bir seçenek mevcuttur: IPIP/IPsec.

Önemli

isolate-private seçeneğine dikkat edin.

Varsayılan olarak özel arayüzler arasında bağlantı kurulmasına izin verilmez, ancak gerekirse erişim izni verilebilir. Özel arayüzler arasında bağlantıya izin vermeniz gerekiyorsa (yani erişimi izole etmeyin), no isolate-private komutunu çalıştırın.

Router ayarlarını kaydetmek için system configuration save komutunu kullanın.