VPN Üzerinden Ağları Yönlendirme

Farklı VPN bağlantıları (L2TP/IPsec, PPTP, SSTP) kullanırken, en yaygın görev istemcilere yerel bir VPN sunucusunun ağına uzaktan erişim sağlamaktır. Bu durumda, bir istemci VPN sunucusuna bağlandığında, trafik otomatik olarak yerel ağa yönlendirilir. Ancak bazen görev, yalnızca VPN sunucusunun yerel ağına değil, aynı zamanda ters yönde de, yani VPN tünelinin iki tarafı arasında veri alışverişi sağlamak için VPN sunucusunun ağından uzak VPN istemcisinin ağına erişim düzenlemektir.

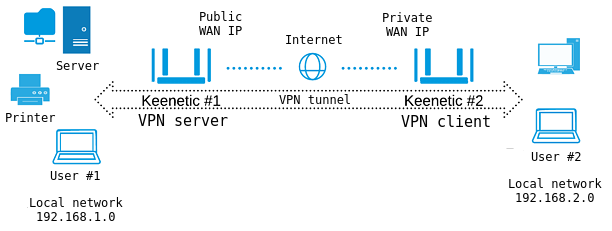

Keenetic#1 numaralı Router'ın genel IP adresi sağlayan bir İSS aracılığıyla İnternet'e bağlı olduğunu varsayalım. Bu Router'da bir VPN sunucusu (L2TP/IPsec, PPTP, SSTP) etkindir.

Keenetic#2 numaralı Router, özel IP adresi sağlayan İSS aracılığıyla İnternet erişimine sahiptir.

Önemli

L2TP/IPsec veya PPTP VPN sunucusu çalıştıran Keenetic Router, genel IP adresi ile İnternet'e bağlı olmalı ve bir KeenDNS alan adı kullanılıyorsa 'Doğrudan erişim' modunda yapılandırılmalıdır. Bu koşullardan herhangi biri karşılanmazsa, böyle bir sunucuya İnternet'ten bağlanmak imkansız olacaktır.

SSTP tüneline gelince, temel avantajı bulut üzerinden çalışabilmesidir, yani tünelin her iki tarafında özel IP adresleri olsa bile istemci ve sunucu arasında bir bağlantı kurulmasına olanak tanır.

Keenetic#2 numaralı Router, VPN sunucusuna (Keenetic#1) otomatik olarak bir bağlantı kurar. Bu, yerel ağının kullanıcılarının (Kullanıcı#2) hem Keenetic#1'e (USB sürücülere ve yazıcılara bağlanmak için) hem de bilgisayarlar, NAS sunucuları vb. yerel kaynaklara erişmesine olanak tanır.

Aşağıdaki kurulumu uyguladıktan sonra, aynı erişim ters yönde, yani Keenetic#1 yerel ağından Keenetic#2 yerel ağına da mümkün olacaktır. Örneğin, Kullanıcı#1, Kullanıcı#2'nin paylaşılan klasöründe bulunan dosyalara erişebilir.

Keenetic#1 kurulumu

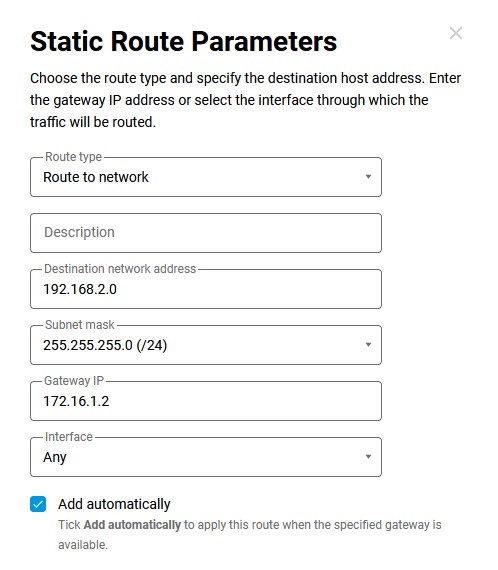

VPN sunucusunun yerel ağ istemcilerinin VPN istemcisinin arkasındaki yerel ağ kaynaklarına erişebilmesi için, istemcinin ağının konumunu gösteren statik bir rota eklemeniz gerekir. Örneğimizde, 192.168.2.0/255.255.255.0 yerel ağı, VPN sunucusu tarafından bağlı istemciye verilen IP adresi aracılığıyla kullanılabilir olacaktır (bizim durumumuzda bu, 172.16.1.2 IP adresine sahip istemci olacaktır).

Yönlendirme sayfasında, Rota oluştur'a tıklayın. Görünen Statik Rota Parametreleri penceresinde, Rota tipi alanında Ağa yönlendir'i seçin. Hedef ağ adresi alanında, erişim düzenlemek istediğiniz ve VPN istemcisi tarafında olan uzak alt ağı belirtin.

Ağ geçidi IP'si alanına, bağlantı sırasında VPN sunucusu tarafından sağlanan VPN istemcisinin IP adresini girin. VPN sunucusu ayarlarında, Çoklu giriş seçeneğini kapatın ve VPN istemcisi için kalıcı bir IP adresi tanımlayın. Bunu, VPN sunucusu ayarları sayfasındaki Kullanıcılar bölümünde yapabilirsiniz.

Statik bir rota ayarlarken, Otomatik olarak ekle seçeneğini etkinleştirmeli ve Arayüz alanında Herhangi biri seçeneğini bırakmalısınız.

Önemli

Bir rota eklediğinizde, hemen çalışmayacaktır. VPN tünelini yeniden bağlamanız gerekecektir. VPN bağlantısını kesin ve ardından tekrar etkinleştirin.

Keenetic#2 kurulumu

VPN istemci tarafı Router'da, lütfen aşağıdaki ayarlara dikkat edin:

Bir VPN bağlantısı yapılandırırken, İstemciler için NAT seçeneğini etkinleştirmeniz gerekmez. Bu ayar, VPN sunucusu istemcilerinin İnternet'e erişmesi için kullanılır. VPN sunucusuna bağlanırken, istemci sunucunun arkasında bulunan yerel ağ hakkındaki bilgileri otomatik olarak alacaktır. Bu, statik yönlendirme yapılandırma ihtiyacını ortadan kaldırır.

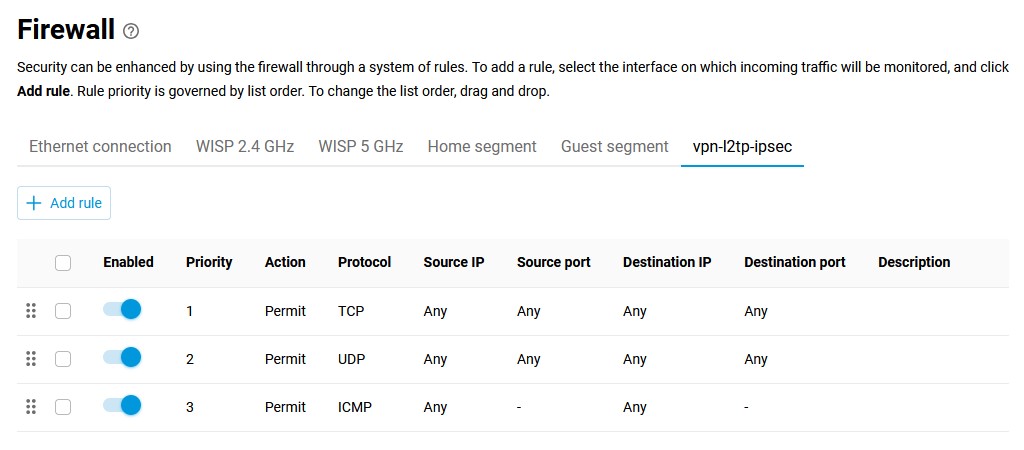

Keenetic#2 VPN istemci arayüzündeki varsayılan güvenlik duvarı yerel ağa (örneğimizde

192.168.2.Xağı) gelen tüm bağlantıları engellediğinden, çalışma için gerekli olan bağlantı noktalarının/protokollerin açılmasını gerektirir.Güvenlik Duvarı sayfasında, listeden gelen trafiğin izleneceği arayüzü seçin (bu bir VPN bağlantısıdır) ve herhangi bir protokol için erişim kuralları oluşturmak üzere Kural ekle'ye tıklayın (genel bir kural olarak, TCP/UDP/ICMP protokolleri üzerinden erişimi açmak yeterli olacaktır).

Not

Bir VPN bağlantısı kurduysanız, uzak Router'ı görüyor (ping atabiliyor) ancak uzak ağdaki bilgisayarlardan herhangi bir ping yanıtı almıyorsanız, büyük olasılıkla Windows Güvenlik Duvarı bilgisayarlardaki trafiği engelliyordur. Bir IP adresine ping attığınızda, bilgisayarınızın gelen bağlantıları engellemediğinden emin olun (varsayılan olarak, Windows Güvenlik Duvarı

ICMP istekleriniengeller). Engellemeyi devre dışı bırakarak ping'i tekrarlamayı deneyin.Korumalı VPN tünelleri kullanırken, veri alışverişi hızında sınırlamalar olabilir. VPN'deki verilerin yönlendirilmesi, işlenmesi ve şifrelenmesiyle ilişkili olarak cihaz üzerindeki ek yük, kanal bant genişliğine kıyasla veri iletim hızını düşürebilir. Örneğin, SSTP VPN sunucusu Keenetic Bulut sunucuları aracılığıyla çalışır; hızı, bulutu kullanan müşteri sayısına ve etkinliklerine bağlıdır.

Microsoft Windows Ağı'ndaki bilgisayarların ve cihazların adlarının VPN tüneli aracılığıyla otomatik olarak çözümlenmesi desteklenmez, çünkü ağlar OSI modelinin 3. katmanında, NAT (ağ adresi çevirisi) ve yönlendirme kullanılarak birleştirilir. Bu faktörlerin getirdiği kısıtlamalar, eşler arası ağlar için tasarlanmış yönlendirilmeyen veri iletim türlerini kullanan Bilgisayar Tarayıcısı hizmetini engeller. Bu nedenle, uzak ağ cihazlarına ağ adlarıyla erişim çalışmayacaktır.

Her bir ağdan diğerine erişmek için birkaç ev ağını birleştirebilirsiniz. Tek bir Router üzerindeki bir VPN sunucusuna

10'dan fazla eşzamanlı istemci bağlantısı yapılabilir. Maksimum PPTP VPN tüneli sayısı:Keenetic Giga (KN-1010) için

200'e kadar

L2TP/IPsec VPN tünelleri için herhangi bir kısıtlama yoktur.

SIP telefon hizmeti ve diğer veri iletim teknolojileri, kurulu bir VPN tüneli üzerinden çalışabilir.