Giden paketler için güvenlik duvarı kuralları nasıl yapılandırılır?

Önemli

Bu makale, deneyimli kullanıcılar için bilgiler içermektedir.

Web arayüzü aracılığıyla oluşturulan güvenlik duvarı kuralları listesi, belirtilen bir arayüze in (gelen) yönünde bağlanır, yani arayüze giren ağ paketleri analiz edilir (harici arayüzler için bunlar İnternet'ten yönlendiriciye gelen paketlerdir; yerel arayüzler için ise bunlar ana bilgisayarlardan yönlendiriciye gelen paketlerdir). Giden paketlerin kontrol edilmesi (out yönünde), yönlendiricinin komut satırı arayüzü (CLI) aracılığıyla yapılandırılabilir.

Bunun nasıl çalıştığını, ICMP trafiğini engelleyen kurallar örneği üzerinden inceleyelim.

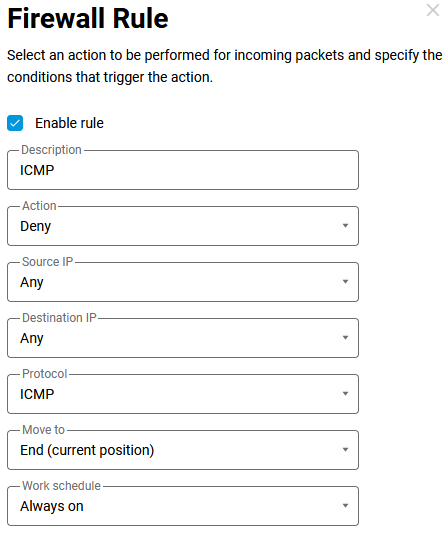

1. Harici kablolu İSS arayüzü için tüm ICMP protokolü adreslerini reddeden bir kural oluşturmak için web arayüzünü kullandığımızı varsayalım.

Yapılandırma dosyasında aşağıdaki ayarları göreceğiz:

access-list _WEBADMIN_GigabitEthernet1

deny icmp 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0

deny description ICMP

...

interface GigabitEthernet1

rename ISP

description ISP

...

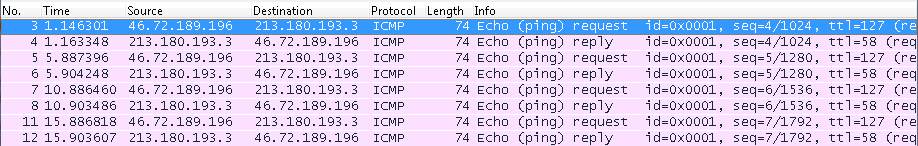

ip access-group _WEBADMIN_GigabitEthernet1 inBelirtilen kural listesi arayüze in (gelen) yönünde eklenir. Bu durumda, harici kaynaklara ping işlemi başarılı olmayacaktır ancak yönlendiriciden gelen istekler ve ana bilgisayardan gelen yanıtlar arayüzde görünür olacaktır. Bu güvenlik duvarı kuralıyla, dökümde (dump) ICMP istek ve yanıt paketlerini göreceğiz.

2. out (giden) paketler için bir kural oluşturmak üzere, mevcut bir kural listesini, bağlantısını kaldırıp arayüze yeniden bağlayarak kullanabilirsiniz. Bunu yapmak için aşağıdaki komutları sırasıyla çalıştırın:

interface ISP no ip access-group _WEBADMIN_GigabitEthernet1 in interface ISP ip access-group _WEBADMIN_GigabitEthernet1 out

3. Bir out (giden paketler için) kuralını şu şekilde de oluşturabilirsiniz: web arayüzünde, oluşturulmuş kuralı (daha önce oluşturulmuşsa) silin ve kendi kural listenizi oluşturup istenen arayüze bağlamak için CLI'yi kullanın.

Örneğimizde, ICMP trafiği için bir reddetme kuralı içeren MyACL adında bir liste oluşturduk, ardından bunu İSS arayüzüne bağladık ve out yönünü belirttik:

access-list MyACL deny icmp 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 interface ISP ip access-group MyACL out

Sonuç olarak, harici kaynaklara ping işlemi de başarısız olacaktır ancak ICMP trafiği, istek gönderilmeden önce engelleneceğinden artık arayüzde görünmeyecektir.