Komut Satırı Arayüzünden Güvenlik Duvarı Kurallarını Yapılandırma

Not

Bu makale yalnızca deneyimli kullanıcılara yöneliktir.

Bu talimatta, Router'ın komut satırı arayüzünden (CLI) güvenlik duvarı kurallarının yapılandırılması incelenecektir. Teorik bilgiler 'Güvenlik Duvarı Nasıl Uygulanır?' makalesinde ayrıntılı olarak ele alınmaktadır. Güvenlik duvarı kurallarını web arayüzünden yapılandırma hakkında bilgi için Güvenlik Duvarı makalesine bakın.

CLI, Keenetic güvenlik duvarını yapılandırmak için web arayüzüne kıyasla ek seçenekler sunar. Her bir Keenetic modeli için CLI komutlarının ayrıntılı açıklaması İndirme Merkezi içerisinde yer alan Komut Referans Kılavuzu'nda bulunabilir.

Keenetic cihazının güvenlik duvarı, bu listenin bağlı olduğu her arayüzde Erişim Kontrol Listesi'nde (ACL) yazılı olan filtreleme kurallarını yürütür. Bir arayüze birden fazla liste bağlanabilir.

Güvenlik duvarı yapılandırması için aşağıdaki komutlar mevcuttur:

access-list {ACL_name}— belirtilen erişim listesindeki kural yönetimine erişim sağlar. Liste mevcut değilse oluşturulur.no access-list {ACL_name}— mevcutsa, belirtilen listeyi kaldırır.

Örneğin, MyList1 listesi düzenlemesine geçmek için aşağıdaki komut kullanılır:

(config)> access-list MyList1

(config-acl)>Erişim listesi oluşturulduktan sonra kurallarını oluşturmaya başlayabilirsiniz. Bu amaçla, reddetme ve izin verme filtreleme kurallarına karşılık gelen deny ve permit komutları kullanılır. Bu komutların formatı aynıdır ve Komut Referans Kılavuzu'nda bulunabilir.

Önemli

Her kural, desteklenen protokollerden yalnızca biri için bir filtre içerebilir.

İşte bazı kural örnekleri:

192.168.1.33ana bilgisayarından gelen TCP paketlerinin herhangi bir adrese iletilmesine izin veren bir filtreyi etkinleştiren komut:(config-acl)>

permit tcp 192.168.1.33/32 0.0.0.0/32192.168.1.0/24alt ağındaki tüm ana bilgisayarlardan başka herhangi bir alt ağa ping'i yasaklama komutu:(config-acl)>

deny icmp 192.168.1.0/24 0.0.0.0/32192.168.1.0/24adresinden herhangi bir ana bilgisayara giden IP paketlerini engelleyen bir filtreyi etkinleştiren komut:(config-acl)>

deny ip 192.168.1.0/24 0.0.0.0/32Protokol türü belirtilmeden kullanılan (

permit|deny ip) komutu, TCP ve UDP protokollerini tek bir ortak yapılandırmada (ip) birleştirir.İnternet'teki herhangi bir ana bilgisayardan HTTP (

TCP port 80) aracılığıyla Router'ın web arayüzüne (192.168.1.1) bağlantıya izin veren bir komut:(config-acl)>

permit tcp 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 port eq 80Listeden bir kuralı kaldırmak için, kuralı ayarlayan komutu başına

nokoyarak tekrarlamanız gerekir.Örneğin:

(config-acl)>

no permit tcp 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 port eq 80

exit komutu, erişim listesi düzenlemesinden çıkmak için kullanılır.

Yukarıdaki komutlar kullanılarak tamamlanmış bir kural listesi, Router'ın yapılandırma dosyasında şöyle görünecektir:

access-list MyList1 permit tcp 192.168.1.33/32 0.0.0.0/32 deny icmp 192.168.1.0/24 0.0.0.0/32 deny ip 192.168.1.0/24 0.0.0.0/32

Erişim kuralları listesini hazırladıktan sonra, bunu cihazın gerekli arayüzüne bağlamalısınız. Bu amaçla her arayüzün ayarlarında ip access-group {ACL_name} {direction in|out} komutu kullanılır.

Arayüzün aynı zamanda bu kuralların uygulanacağı her liste için trafik akış yönünü de tanımladığını unutmayın. Yön, arayüze göre belirlenir (gelen yön in — her zaman cihaza doğru ve giden yön out — cihazdan dışarı doğru). Bu bilgi Güvenlik Duvarı Nasıl Uygulanır? makalesinde ayrıntılı olarak açıklanmaktadır.

Örneğin, oluşturulan kuralları harici İSS arayüzüne bağlayın:

(config)>interface ISP(config-if)>ip access-group MyList1 outNetwork::Acl: Output "MyList1" access list added to "ISP".

İSS arayüzünün giden (out) yönünde (bu, Router'dan bu arayüzün ağına doğru olan yöndür) herhangi bir trafiğin herhangi bir adrese iletimi yasaklanacaktır.

Örneğimize benzer bir kural listesi, yerel ağınızdaki bir ana bilgisayar dışındaki herkese harici arayüz aracılığıyla İnternet erişimini engellemeniz gerektiğinde yardımcı olabilir. Örneğimizde, IP adresi 192.168.1.33 olan ana bilgisayar hariç, 192.168.1.0 üzerindeki tüm ana bilgisayarlara erişim ve ping engellenmiştir.

Ağ güvenlik duvarı çalışmasının mantığını belirleyen erişim seviyesi ayarları (security-level), Keenetic arayüzlerinde uygulanır:

private(yerel);public(harici);protected(güvenli, yerel).

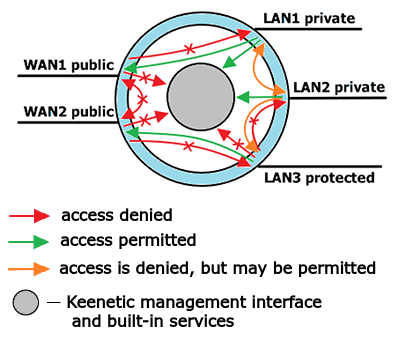

Aşağıdaki şema, Keenetic Router'lardaki izin verilen ve yasaklanan veri yönlerinin şemasını temsil edebilir:

Varsayılan olarak, bir Keenetic Router yalnızca özel arayüzlerden gelen ağ bağlantılarını kabul eder. private türündeki arayüzlerin, yönetim ve Router'da çalışan hizmetlere erişim için public arayüzlere ve cihazın kendisine bağlantı kurmasına izin verilir. Misafir ağı arayüzü için Router'a ve hizmetlerine erişim engellenir.

Varsayılan olarak, private arayüzler arasında ve bir private ile protected arayüz arasında bağlantı kurmak yasaktır, ancak gerekirse erişime izin verilebilir. Bu seçenek isolate-private parametresinin ayarlanmasına bağlıdır. private arayüzler arasında veya bir private ile protected arayüz arasında bağlantılara izin vermeniz gerekiyorsa (yani erişimi izole etmemek için), no isolate-private komutunu çalıştırın.

public arayüzlerden, public türündeki diğer arayüzler ve cihazın kendisi dahil olmak üzere herhangi bir arayüze bağlantı kurmak yasaktır.

protected türündeki arayüzlerin yalnızca public arayüzlere bağlantı kurmasına izin verilir. Varsayılan olarak, private ve diğer protected arayüzlerin cihazlarına ve cihaz yönetimine erişim yasaktır.

security-level public|private|protected komutuyla, Router'ın arayüzlerindeki erişim seviyelerini yönetebilirsiniz.

Örneğin:

(config)>interface Bridge3(config-if)>security-level protectedNetwork::Interface::IP: "Bridge3": security level set to "protected".

Belirtilen arayüzün güvenlik seviyesini show interface {interface_name} komutunu çalıştırarak belirleyebilirsiniz.

Örneğin:

(config)> show interface ISP

id: GigabitEthernet1

index: 1

type: GigabitEthernet

description: Broadband connection

interface-name: ISP

link: up

connected: yes

state: up

mtu: 1500

tx-queue: 2000

address: 193.0.174.199

mask: 255.255.255.0

uptime: 12433

global: yes

defaultgw: yes

priority: 700

security-level: public

mac: 50:ff:20:2d:ed:ea

auth-type: nonesecurity-level satırı, önceden tanımlanmış güvenlik duvarı politikasının çalıştığı güvenlik seviyesini belirtir.

Önemli

Varsayılan olarak, komut satırı aracılığıyla yeni oluşturulan tüm arayüzlere public güvenlik seviyesi atanır.

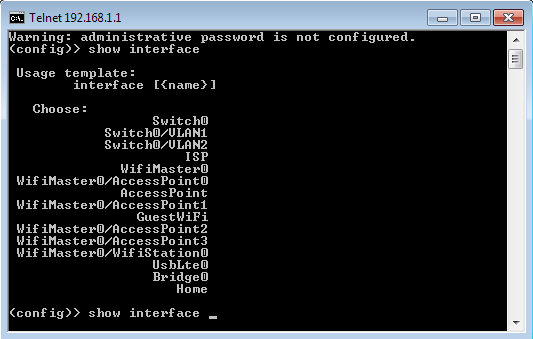

Arayüz adları ve sistem tanımlayıcılarının listesi şu şekilde görüntülenebilir: show interface komutunu yazın ve ardından klavyenizdeki SEKME tuşuna basın. Önceden ayarlanmış hizmet arayüzleri de dahil olmak üzere, cihazın mevcut tüm arayüzlerinin listesini göreceksiniz.

Not

Keenetic Router, IPv6 ve IPv4 protokollerini destekler. IPv6 güvenlik duvarını yönetmek için yalnızca minimum ayarlar sağlanmıştır: etkinleştirme veya devre dışı bırakma.

Bunu

ipv6 firewall(etkinleştirme) veno ipv6 firewall(devre dışı bırakma) komutlarıyla yapabilirsiniz.Varsayılan olarak, IPv6 için güvenlik duvarı etkindir.

Keenetic Router'larda,

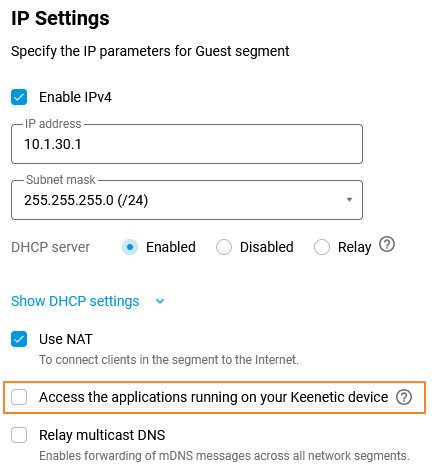

protectedbir erişim seviyesi vardır. Bu erişim seviyesi,privateseviyesine benzer ancak Router'a erişim yoktur.protectedtürü, web arayüzünde Misafir segmenti sayfasındaki IP Ayarları bölümünde Keenetic cihazınızda çalışan uygulamalara erişim seçeneği devre dışı bırakıldığında Misafir ağı Wi-Fi arayüzü için ayarlanır. Varsayılan olarak, misafir ağından Keenetic'e erişim yasaktır. Ayarlara erişime izin verirseniz, bu arayüzprivateseviyesine ayarlanacaktır.

Çok sayıda güvenlik duvarı kuralı uygulamanız gerekiyorsa, kuralları herhangi bir metin düzenleyiciyle startup-config.txt yapılandırma dosyasını düzenleyerek yapılandırabilirsiniz. Değişiklikleri kaydettikten sonra, dosyayı cihaza geri yüklemeniz ve yeniden başlatmanız gerekir. Ancak yapılandırma dosyasını çok dikkatli bir şekilde düzenlemelisiniz çünkü bu, cihazı kontrol edememeye, bireysel işlevlerin işlevselliğinin kaybolmasına, web arayüzünde ayarların yanlış görüntülenmesine yol açabilir.

Düzenlenen yapılandırma dosyasını yükledikten sonra cihazınız doğru çalışmayı durdurursa, Sıfırla düğmesi ile kullanıcı ayarlarını sıfırlamanızı ve Keenetic'ı yeniden ayarlamanızı veya çalışan bir yedek yapılandırma dosyası yüklemenizi öneririz.