DNS İsteklerinin Şifrelenmesi için DoH ve DoT Proxy Sunucuları

Bildiğimiz gibi, DNS (Alan Adı Sistemi) protokolü istekleri şifrelemez ve veriler açık olarak iletilir. DNS trafiği, iletişim kanalını 'gizlice dinleme' ve korunmasız kişisel verileri ele geçirme fırsatı olduğu için siber suçlulara karşı savunmasızdır. İSS'ler trafiği izleyebilir ve hangi siteleri ziyaret ettiğiniz hakkında veri toplayabilir.

DNS trafiğinin güvenliğini sağlamak için özel DNS protokolü uzantıları, TLS üzerinden DNS (TLS üzerinden DNS veya DoT, RFC7858) ve HTTPS üzerinden DNS (HTTPS üzerinden DNS veya DoH, RFC8484) geliştirilmiştir. Bunların temel amacı, ele geçirmeyi önlemek ve ek gizlilik ve güvenlik sağlamak için DNS trafiğini şifrelemektir. Bu makalede teoriyi ayrıntılı olarak ele almayacağız. DoT ve DoH'nin nasıl çalıştığına dair bilgileri aşağıdaki sayfalarda bulabilirsiniz:

Ayrıca DoT/DoH'yi destekleyen halka açık DNS servislerinin listeleri de bulunmaktadır:

3,0 sürümünden başlayarak KeeneticOS, TLS üzerinden DNS ve HTTPS üzerinden DNS protokollerini destekler. Aşağıda, yönlendirici üzerinden gönderilen DNS trafiğinizi varsayılan olarak şifrelemeniz için size yol göstereceğiz.

Önemli

DoT/DoH protokolü etkinleştirildiğinde, gelen tüm DNS sorguları yapılandırma sırasında belirtilen sunucu adresine gönderilecektir. İSS'nizden alınan DNS sunucuları ve/veya manuel olarak kaydedilen DNS sunucuları kullanılmayacaktır.

AdGuard DNS veya Cloudflare İnternet güvenliği hizmetleri etkinleştirildiğinde, yalnızca filtre profilini kullanmak üzere kaydedilmemiş cihazlardan gelen DNS sorguları (yani, Filtreleme Yok profilini kullanan cihazlardan gelenler) belirtilen DoT/DoH sunucularına şifreli bir bağlantı üzerinden gönderilecektir.

Yalnızca TLS üzerinden DNS kullanmak istiyorsanız, HTTPS üzerinden DNS proxy bileşeni kaldırılmalıdır. HTTPS üzerinden DNS için de aynı şekilde, TLS üzerinden DNS bileşenini kaldırın.

Şimdi web arayüzü üzerinden bir yapılandırma örneği gösterelim. DoT/DoH protokollerini destekleyen Cloudflare'in ücretsiz DNS hizmetini kullanacağız.

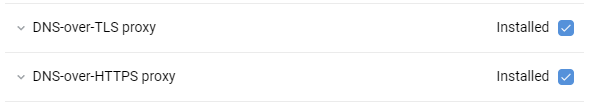

DoT/DoH protokolünün çalışması için sistem bileşenleri olan TLS üzerinden DNS proxy ve HTTPS üzerinden DNS proxy bileşenlerinin yüklenmesi gerekir. Lütfen Yönetim - Sistem ayarları bölümündeki Bileşen seçenekleri düğmesine tıklayarak Sistem bileşeni seçenekleri menüsünü açın ve kurulum için gerekli bileşenleri işaretleyin.

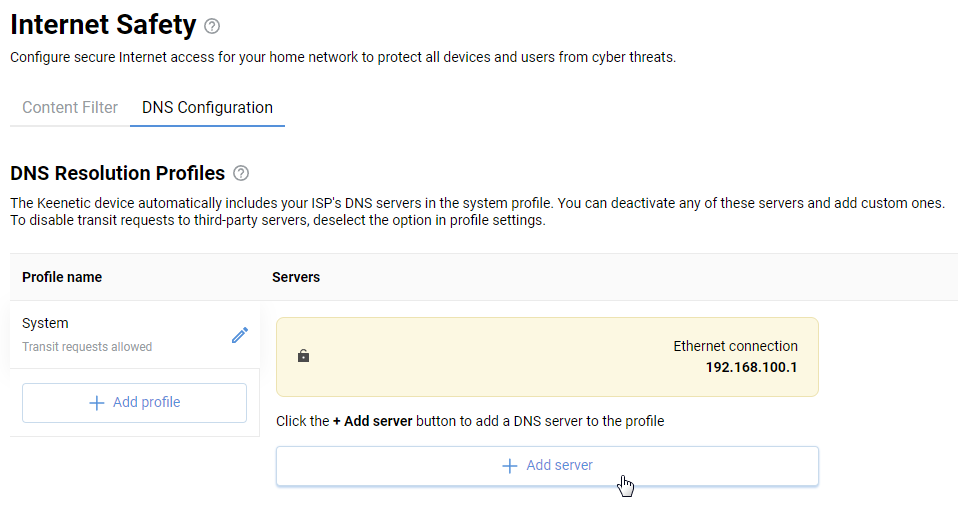

Ardından Ağ kuralları menü bölümünün altındaki İnternet güvenliği sayfasında kuruluma devam edin. DNS yapılandırması sekmesine gidin.

TLS Üzerinden DNS

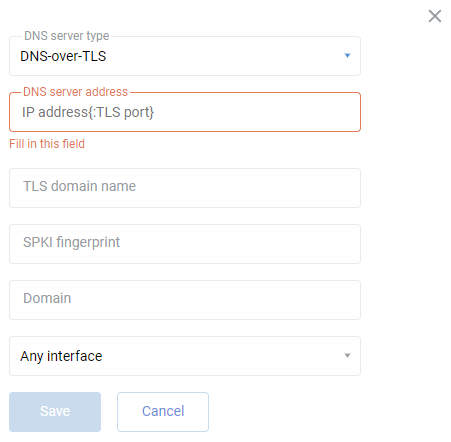

Sayfanın altındaki Sunucu ekle bağlantısına tıklayın.

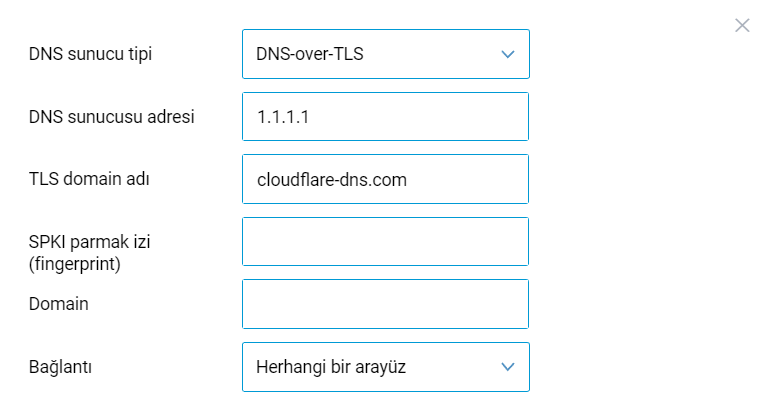

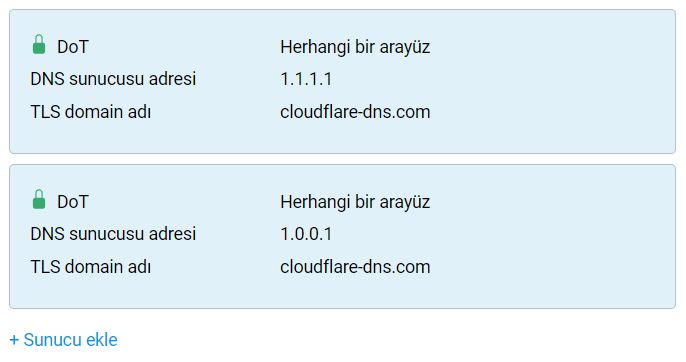

Sunucu parametrelerini doldurmak için alanlar görünecektir. DNS sunucu adresi (örneğimizde 1.1.1.1 ve 1.0.0.1), TLS etki alanı adı (örneğimizde cloudflare-dns.com) ve gerekirse Bağlantı arayüzü (varsayılan ayar Herhangi bir arayüz) belirtin.

Örneğin:

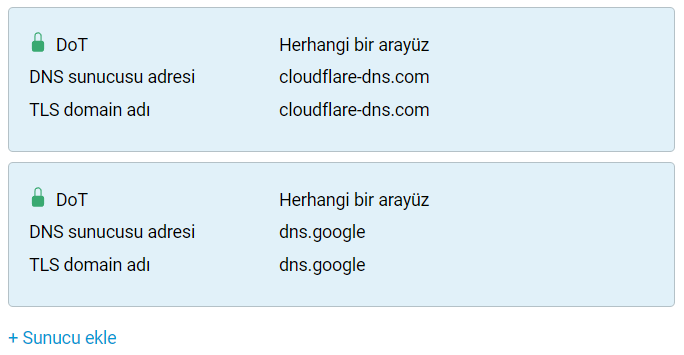

'DNS sunucu adresi' alanında, FQDN etki alanı adını belirtebilirsiniz, örneğin:

İpucu

DNS sunucu adresi alanında sunucunun IP adresini (8.8.8.8) veya FQDN etki alanı adını (dns.google) ve ayrıca TLS bağlantı noktası içeren adresi (örneğin, 8.8.8.8:853 veya dns.google:853) belirtebilirsiniz (sistem otomatik olarak 853 bağlantı noktasını kullandığından, TLS bağlantı noktasını eklemeniz gerekmez).

Önemli

DNS çözümlemenin kararlı bir şekilde çalışması için, tercihen farklı DNS servislerinden birden fazla DoT/DoH sunucusu aynı anda belirtilmelidir. Örneğin:

DNS Sunucu Adresi | TLS Etki Alanı Adı |

|---|---|

8.8.8.8 | dns.google |

8.8.4.4 | dns.google |

1.1.1.1 | cloudflare-dns.com |

1.0.0.1 | cloudflare-dns.com |

9.9.9.9 | dns.quad9.net |

94.140.14.14 | dns.adguard-dns.com |

94.140.15.15 | dns.adguard-dns.com |

HTTPS Üzerinden DNS

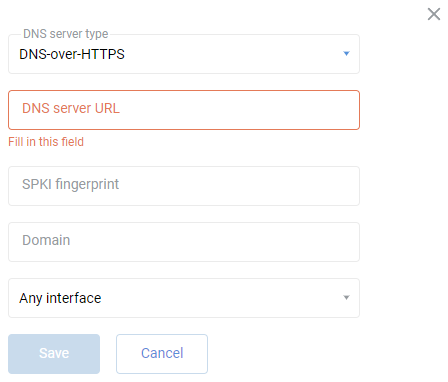

DNS Yapılandırması sekmesinin altındaki Sunucu ekle bağlantısına tıklayın.

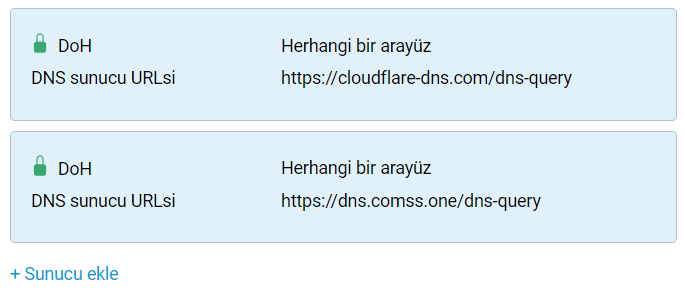

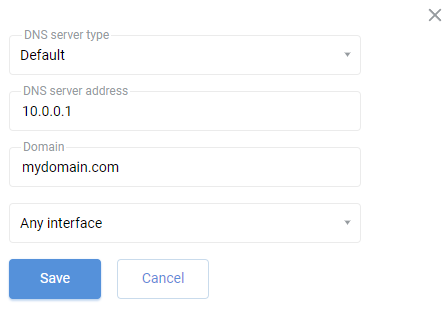

Belirli parametreleri doldurmak için alanlar görünecektir. DNS sunucu tipi alanında HTTPS üzerinden DNS belirtin, DNS sunucu adresi alanında DNS sunucusunun adını belirtin ve gerekirse bağlantı arayüzünü belirtin (varsayılan ayar Herhangi bir arayüz). Bu sorgular DNS mesaj formatını kullanır. Örneğimizde, https://cloudflare-dns.com/dns-query ve https://dns.comss.one/dns-query sunucuları eklenmiştir.

Örneğin:

Not

Yönlendirici ayarlarında birden fazla TLS üzerinden DNS ve/veya HTTPS üzerinden DNS sunucusu belirtildiğinde, sistem çözümleyici bunları ölçülen yanıt süresine göre öncelik sırasına göre kullanacaktır.

Keenetic yönlendiricilerde en fazla 8 adet DoT/DoH sunucusu kullanılabilir.

Ayarların Kontrol Edilmesi

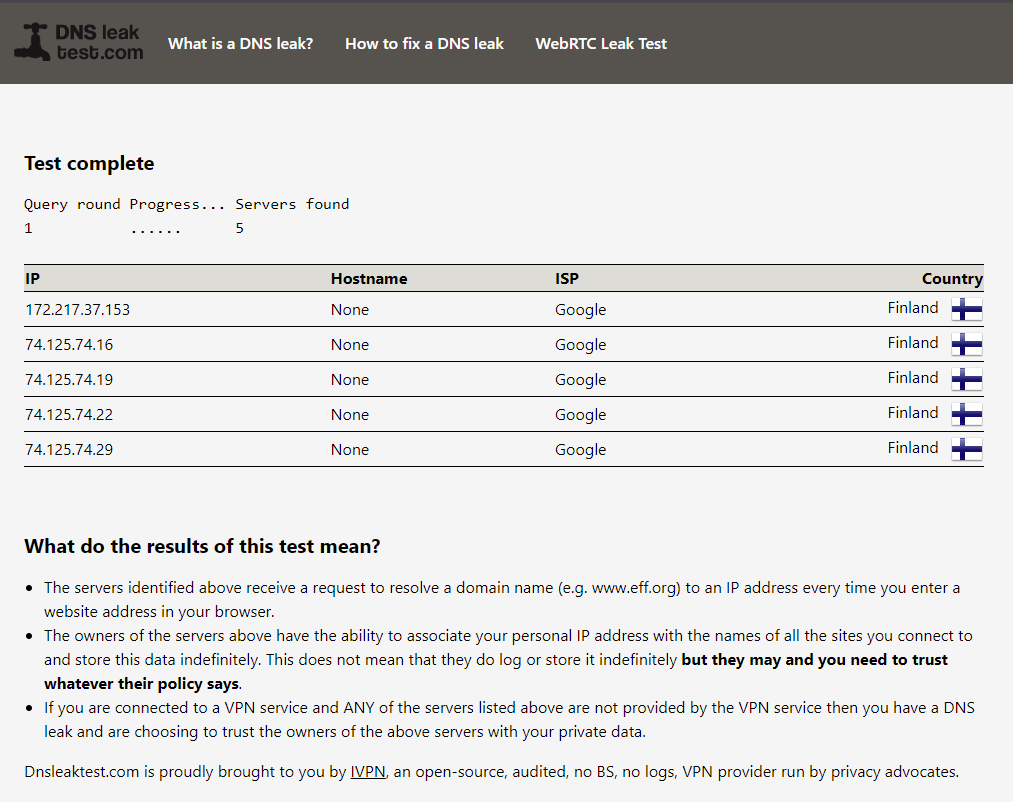

DoT/DoH'u kurduktan sonra, DNS çözümleme işleminin çalışıp çalışmadığı çevrimiçi bir servis aracılığıyla kontrol edilebilir.

Örneğimizde, DNS istekleri Google sunucuları üzerinden gitmektedir.

İpucu

DoT/DoH'u manuel olarak yapılandırmak istemiyorsanız, AdGuard DNS veya Cloudflare DNS internet filtresini etkinleştirin. Bu durumda, herhangi bir ek yapılandırma yapmanız gerekmez. AdGuard DNS veya Cloudflare DNS'i etkinleştirdiğinizde, DoT/DoH desteği otomatik olarak açılır, ancak bu yalnızca internet filtresinde DoT/DoH'u destekleyecek sistem bileşenleri yüklüyse geçerlidir. Aksi takdirde, internet filtresi belirtilen şifreleme protokollerini kullanmaz.

DoT/DoH desteğini, yönlendiricinin komut satırı arayüzü (CLI) üzerinden

show adguard-dns availabilityveyashow cloudflare-dns availabilitykomutlarını çalıştırarak doğrulayabilirsiniz.AdGuard DNS ve Cloudflare DNS etkinleştirildiğinde, https://adguard.com/en/test.html ve https://1.1.1.1/help adreslerindeki hizmet durumu kontrolü başarılı olmayabilir.

Bu durum normaldir ve İnternet filtreleri etkinleştirildiğinde, DNS sorgu sızıntılarını önlemek için varsayılan olarak geçiş halindeki DoT/DoH'u engelleyecek şekilde ayarlanmıştır.

DoT/DoH proxy'leri Keenetic içinde manuel olarak belirtildiğinde ve Adguard DNS veya Cloudflare DNS internet filtrelerinden biri etkinleştirildiğinde, dahili sistem etki alanları ve internet kontrolleri önce DNS proxy'leri, yani manuel olarak belirtilen DNS adresleri aracılığıyla çözümlenir.

Bir DNS sorgusunun ele geçirilmesini önlemek için, etki alanını DNS sunucusu ekleme ayarlarında belirtmelisiniz. Örneğin:

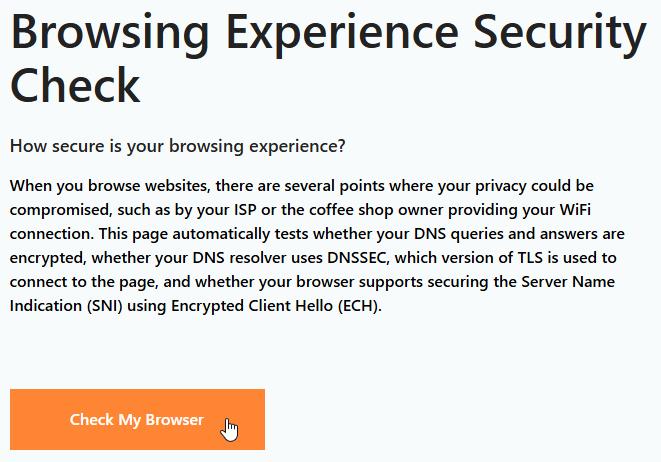

Cloudflare hizmeti için DNS sorgularını https://www.cloudflare.com/ssl/encrypted-sni/ adresini ziyaret ederek kontrol edebilirsiniz.

Testi çalıştırmak için Tarayıcımı Kontrol Et düğmesine tıklayın.

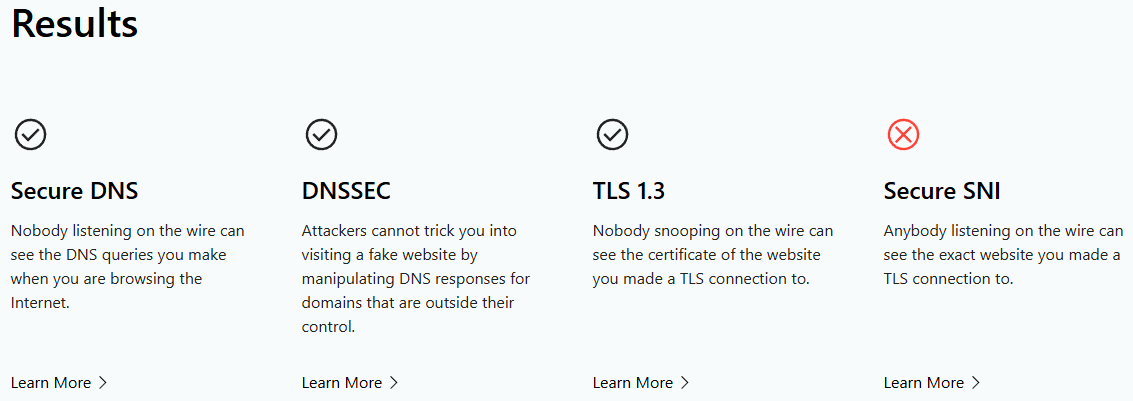

DoT/DoH doğru yapılandırılmışsa, test Güvenli DNS, DNSSEC ve TLS 1.3 için başarıyla tamamlanmalıdır. DoT/DoH ve tarayıcı güvenlik testinin doğru çıktısı, İSS/mobil operatör ağındaki DoT/DoH sunucularının/adreslerinin kullanılabilirliğine bağlıdır.

Önemli

Bu, Cloudflare için bir DoT/DoH doğrulama örneğidir. Başka DNS servisleri kullanıyorsanız, https://www.cloudflare.com/ssl/encrypted-sni/ üzerindeki kontrol başarısız olabilir. Kontrol, Keenetic ev ağının DHCP ayarlarında herhangi bir DNS adresi belirtilmişse de başarısız olur. Bu durumda, Keenetic cihazına bağlanan cihazlar, DoT/DoH yapılandırılmış Keenetic cihazını değil, doğrudan bu DNS sunucularını kullanacaktır.

Testi yeniden çalıştırmak için Testi tekrar çalıştır'a tıklayın.

Test başarısız olursa, Windows, Linux ve macOS işletim sistemlerindeki ağ bağdaştırıcısının IP ayarlarında daha önce üçüncü taraf DNS sunucularının tanımlanmış olması mümkündür. Bu durumda, tüm DNS sorguları üçüncü taraf DNS aracılığıyla işlenir ve DoT/DoH çalışmaz. Daha önce belirtilen üçüncü taraf DNS adreslerini silin ve testi tekrarlayın.

Ayrıca, farklı servislerden birden fazla DoT/DoH adresi belirtirseniz, testin sonucunun o an hangi sunucunun öncelikli olduğuna bağlı olduğunu unutmayın. Örneğin, DNS mesaj formatında bir DoH sunucusu https://dns.google/dns-query belirtilmişse, Güvenli DNS kontrolünde başarısız olur.