Güvenlik duvarı nasıl çalışır?

Bir güvenlik duvarı, yerel ağ cihazlarını dış saldırılardan korumak için tasarlanmıştır. Varsayılan olarak, tüm ev ağı bilgisayarları, yerleşik bir güvenlik duvarı ve NAT ağ adresi çeviricisi tarafından İnternet kullanıcılarından gizlenir.

NAT (ağ adresi çevirisi) mekanizması, LAN bilgisayarlarının adreslerini dış arayüzün tek bir adresi ardında maskeler. Kaynak ve hedef adresleri değiştirerek doğrudan çerçeve içeriği ile çalışır.

Bir güvenlik duvarı, adres çevirisi ve yönlendirme işleminden sonra trafikle etkileşime girer ve trafiği IP adreslerine göre belirtilen kurallara uygun olarak kontrol eder ve filtreler.

Router'ın yerleşik güvenlik duvarı, ev arayüzlerinden (LAN'lar) genel ağlara (WAN'lar) bağlantılara izin verir ve bunların ters yönde yapılmasını yasaklar. Güvenlik seçeneklerini değiştirmek için özel ayarlar kullanılabilir: belirli ana bilgisayarlara veya ağ hizmetlerine erişime izin verme veya reddetme.

Varsayılan olarak, dış ağlara bağlanmak veya İnternet'e erişmek için tasarlanan arayüz geneldir (harici). Örneğin, bu tür arayüzler şunlardır:

özel Ethernet bağlantısı;

3G/4G/LTE mobil İnternet USB modemi aracılığıyla kablosuz bağlantı;

PPPoE/PPTP/L2TP protokollerine dayalı kimlik doğrulamalı bağlantı.

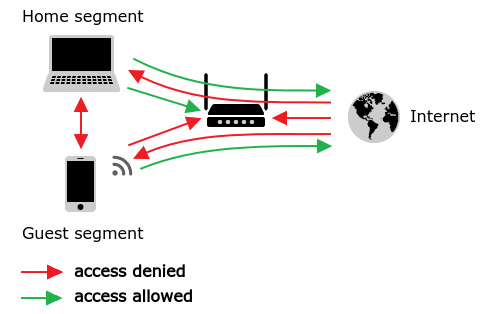

Özel (yerel, ev), ev ağı arayüzleri (Ethernet ve Wi-Fi aracılığıyla Keenetic cihaza bağlı istemciler) ve misafir kablosuz ağ arayüzleridir.

Varsayılan olarak, bir Keenetic Router, yalnızca özel arayüzlerden gelen ağ bağlantılarını kabul eder. Özel arayüzlerden, genel arayüzlere ve yönetimi için cihazın kendisine ve Router'da etkinleştirilen hizmetlere (FTP, Transmission, USB'nin ağ kullanımı) erişim için bağlantı kurulmasına izin verilir. Misafir ağı istemcilerinin Router'a ve hizmetlerine erişimi engellenir.

Özel arayüzler arasındaki bağlantıya varsayılan olarak izin verilmez, ancak gerekirse erişim izni verilebilir.

Genel arayüzlerden diğer arayüzlere ve cihazın kendisine bağlantı kurulması yasaktır.

Önemli

Varsayılan olarak, dış ağdan cihaz yönetimine (web arayüzü) erişim engellenir.

1. Güvenlik duvarı nasıl uygulanır?

Basitleştirmek gerekirse, bir güvenlik duvarı, önceden yapılandırılmış ve kullanıcı tanımlı filtreler kümesi olarak temsil edilebilir ve burada kullanıcı tanımlı kurallar daha yüksek yürütme önceliğine sahiptir.

Güvenlik duvarı aşağıdaki ayarlarla çalışır:

IP parametreleri (filtreleme kurallarının temel kriterleri): IP adresi/Alt ağ, Protokol, Port numarası;

ağ trafiği paketleri üzerinde bu kuralların eylemleri (Reddet veya İzin ver);

kuralların belirli bir arayüze bağlanması.

Keenetic güvenlik duvarının kullanıcı bölümü, belirli bir arayüz için oluşturulmuş filtreleme kurallarını uygular. Bir güvenlik duvarı kuralı oluştururken, bunun hangi arayüz için yapılacağını doğru bir şekilde tanımlamak çok önemlidir. Kuralların arayüze bağlanması, bu kuralların uygulanacağı trafik akışının yönünü de belirler. Kurallar, bir WAN veya LAN arayüzünün gelen veya giden trafiği için yürütülebilir.

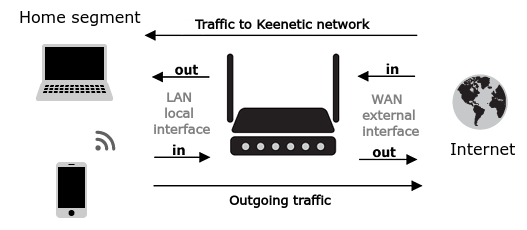

Gelen yön (in) — daima cihaza doğrudur, giden (out) — cihazdan dışarı doğrudur.

Arayüze göre, akış yönü şu şekilde tanımlanır:

bir WAN portunda dış ağdan yerel ağa giden trafik için gelen yön (in); LAN arayüzleri için bu yön giden (out) yönüdür;

yerel ağdan dış ağa olan akış, WAN arayüzleri için giden (out) ve LAN arayüzleri için gelen (in) yönündedir.

Verilen şemaya göre, WAN arayüzündeki dış ağdan yerel ağa gelen bir paket, bir güvenlik duvarı kuralı için gelen yöne sahiptir. Ancak, LAN arayüzünde bu trafiği kontrol eden bir kural giden (out) yönlüdür.

Önemli

Keenetic Router'larda, güvenlik duvarı kuralları 'paket tabanlı' değildir, bir oturum (bağlantı) içinde uygulanır. Bu nedenle, bir yere erişimi engellerken, bu isteklere verilen yanıtları değil, isteğin başlatıcısından gelen paket hareketini yasaklamanız gerekir. Örneğin, yerel ana bilgisayarlardan harici 77.88.99.10 adresine HTTP üzerinden erişimi engellemek için, oturum başlatıcı (gelen trafik) yerel ağda olduğundan, yerel LAN arayüzünde tek bir kural oluşturmanız gerekir.

Ayrıca, bir oturum zaten kurulmuşsa ve bundan sonra bu oturumdaki trafiğe güvenlik duvarı kuralı yapılandırması uygulanırsa bu mevcut oturumun güvenlik duvarı tarafından kontrol edilmeyeceği de unutulmamalıdır. Kural, mevcut oturum sonlandırıldıktan sonra (zorla veya oturum ömrünün sonunda) yürürlüğe girecektir.

Yeni oluşturulan kuralın doğru çalışması için (mevcut/aktif bağlantıları sıfırlamak için), kuralın uygulandığı arayüz devre dışı bırakılıp tekrar etkinleştirilmelidir.

2. Güvenlik duvarı kurallarını yapılandırma

Güvenlik duvarı kuralları, listede belirtilen sırayla yürütülür: önce en üstteki, ardından aşağı doğru devam eder. Herhangi bir kural için (aslında, herhangi bir kural grubu veya Erişim Kontrol Listesi için), bunların yürütüleceği arayüz tanımlanmalıdır.

Her kural şunları belirtmelidir:

bir trafik kaynağı ve hedef ağı (ana bilgisayarların veya alt ağların IP adresleri);

yapılandırma için bir protokol (TCP, UDP, ICMP);

TCP ve UDP protokolleri için bir port numarası gereklidir;

bir paket üzerinde gerçekleştirilecek bir eylem: reddet veya izin ver.

Önemli

Keenetic cihazlarda, güvenlik duvarı kuralları Ağ Adresi Çevirisi (NAT) kurallarından sonra işlenir. Bu nedenle, güvenlik duvarı kuralları oluştururken, ana bilgisayarın adres çevirisinden sonraki IP adresini belirtmek gerekir.

3. Web arayüzünden kuralları yapılandırma

Router web arayüzü, güvenlik duvarı kurallarını yönetmenin en rahat yolunu sunar. Ancak bir sınırlama vardır: web arayüzü aracılığıyla oluşturulan kurallar yalnızca gelen (in) yönüne uygulanır. Giden (out) yönü için kuralları yapılandıramazsınız. Bir Keenetic Router'ın komut satırı arayüzü (CLI) aracılığıyla herhangi bir yön için kural oluşturmak mümkündür.

Güvenlik duvarı kuralları Güvenlik Duvarı sayfasında ayarlanır. Bir kural eklediğinizde veya düzenlediğinizde, Ayarlar penceresinde İzin Ver veya Reddet eylemini seçer ve bu eylemlerin ne zaman gerçekleştirileceğine ilişkin ölçüt-koşulları belirtirsiniz.

İpucu

Kurallar, filtrelenen trafiğin oturumu başlattığı arayüz için oluşturulmalıdır;

Reddetme filtreleri oluştururken, izin verme kuralları reddetme kurallarının üzerine yerleştirilmelidir;

Kuralları ayarlarken yalnızca IP adreslerini kullanabilirsiniz (kaynak veya hedef adresi belirtirken alan adlarını kullanamazsınız).

Web arayüzünden güvenlik duvarı kurallarını yapılandırma hakkında bilgi için Güvenlik Duvarı (Firewall) talimatlarına bakın.

4. Güvenlik duvarı istisnaları

Keenetic Router'lardaki bazı uygulamalar (hizmetler), çalışmaları için güvenlik ilkelerini kendileri değiştirir. Bunlar arasında, örneğin, VPN ve FTP sunucuları, harici bir arayüzden yerel ağdaki bir bilgisayara NAT içinde port yönlendirme ayarı veya UPnP hizmeti (yerel ağdaki ana bilgisayarlara portları otomatik olarak açan bir mekanizma) bulunur. Kullanıcıdan ek ayar gerekmez ve gerekli izinler otomatik olarak eklenir (örneğin, NAT'ta port yönlendirmeyi yapılandırırken, güvenlik duvarında ek kurallar oluşturmanız gerekmez, erişim izinleri otomatik olarak oluşturulur).

Ancak gerekirse, otomatik olarak açılan yollardan gelen trafiği sınırlamak için özel kurallar kullanabilir ve yalnızca gerekli olanı bırakabilirsiniz. Bu tür sınırlamaların genel mantığı şudur: 'ihtiyacınız olana izin ver, diğer her şeyi yasakla'.

Örneğin, etkinleştirilmiş bir PPTP VPN sunucusu, her etkin cihaz arayüzünde gelen TCP/1723 portunu otomatik olarak açar. İnternet'teki belirli adreslerden gelen bağlantıları kısıtlamanız gerekiyorsa, dış arayüzde gerekli kaynak adreslerden hedef port 1723'teki TCP protokolüne izin veren ve ardından diğer tüm ana bilgisayarlardan port 1723'teki TCP protokolünü yasaklayan kurallar oluşturmalısınız.

Güvenlik duvarı kurallarını Keenetic'ın komut satırı arayüzünden (CLI) yapılandırabilirsiniz.

Daha fazla bilgi için şu makaleye bakın: Komut Satırı Arayüzünden Güvenlik Duvarı Kurallarını Yapılandırma.

İpucu

Güvenlik Duvarında ( Firewall ) Kural Oluşturma kılavuzunu okumanızı öneririz.