WireGuard VPN Aracılığıyla Üç Yerel Ağı Bağlama

Bu örnekte, yerel segmentlerindeki ana bilgisayarların iletişim kurabilmesi için üç Keenetic router arasında bir Wireguard bağlantısının nasıl kurulacağını göstereceğiz. Bu bağlantı şeması Siteden Siteye VPN (örneğin, ağ altyapısını genişletmek için ofisler arası iletişim) olarak adlandırılır.

Router'lardan birinin harici WAN IP adresine diğerlerinden erişilebildiğinden emin olmak gerekir. VPN tüneli İnternet üzerinden kurulacaksa, bu, router'lardan birinin İSS tarafından sağlanan bir genel IPv4 adresine sahip olması gerektiği anlamına gelir.

WireGuard VPN sistem bileşenini kurun. Bunu web arayüzünde, Genel Sistem Ayarları sayfasında, KeeneticOS Güncelleme ve Bileşen Seçenekleri altında Bileşen seçenekleri öğesine tıklayarak yapabilirsiniz.

Wireguard VPN bileşeni üç Keenetic router'ın tümüne kurulmalıdır. Bundan sonra, web arayüzünde Diğer Bağlantılar sayfasında Wireguard VPN ayarları görünecektir.

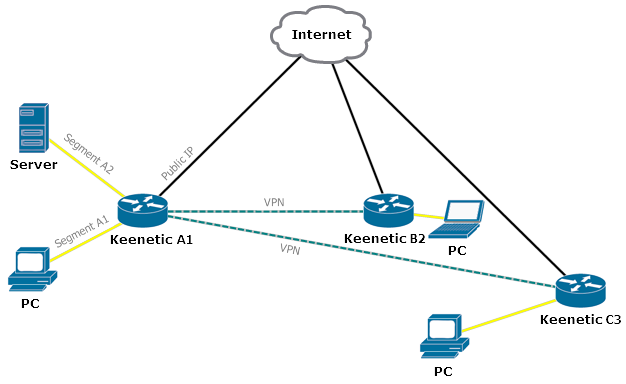

Grafiksel ağ şemasına bakalım:

Keenetic Router A1, İSS tarafından verilen bir genel WAN IP adresine sahiptir. B2 ve C3 Router'ları bu adrese bağlanacaktır. Diğer bir deyişle, Router A1'deki Wireguard arayüzü, B2 ve C3 uzak ofislerinin istemci router'larının bağlandığı bir sunucu görevi görecektir.

Keenetic Router A1 yerel ağında iki yerel segment vardır: A1 ve A2. Bunlara, B2 router'ının yerel ağından erişilmesi gerekir. Karşı yönde, C3 yerel ağına da bu iki segmentten erişim sağlanmalıdır.

Keenetic Router C3'ün arkasındaki LAN'ın yalnızca Keenetic A1 ağındaki A1 segmentine erişimi olmalıdır.

Uzak B2 ve C3 ağlarındaki ana bilgisayarlar da trafik alışverişi yapabilmelidir.

Örneğimizde, İSS tarafından Router A1'e verilen genel WAN IP adresi olarak

192.168.201.14özel IP adresini kullanıyoruz. Genel olarak konuşursak, üç router'ın da bağlı olduğu ağ ortamı (diyagramdaki siyah çizgiler) mutlaka küresel olmak zorunda değildir; bu aynı zamanda İSS'nin yerel ağı da olabilir.A1 Router'ını bir sunucu olarak kullanalım ve merkez ofiste bulunduğunu varsayalım, iki uzak ağ ise B2 ve C3 şubeleridir. Keenetic A1 Router'ında, A1 segmentinin alt ağı

192.168.111.1/24ve A2 segmentinin alt ağı192.168.112.1/24'tür. B2 şubesinin yerel ağı192.168.15.1/24ve C3 şubesinin yerel ağı192.168.26.1/24'tür.Router

Yerel ağ

Erişim hakkı

Tünel arayüzü adresi

Keenetic A1 (Merkez ofis)

192.168.111.1/24

B2, C3

172.16.82.1/24

192.168.112.1/24

B2

Keenetic B2 (Şube 2)

192.168.15.1/24

A1, A2, C3

172.16.82.2/24

Keenetic C3 (Şube 3)

192.168.26.1/24

A1, B2

172.16.82.3/24

İlk olarak, A1 ve B2 Router'larında WireGuard VPN bağlantılarını yapılandırın.

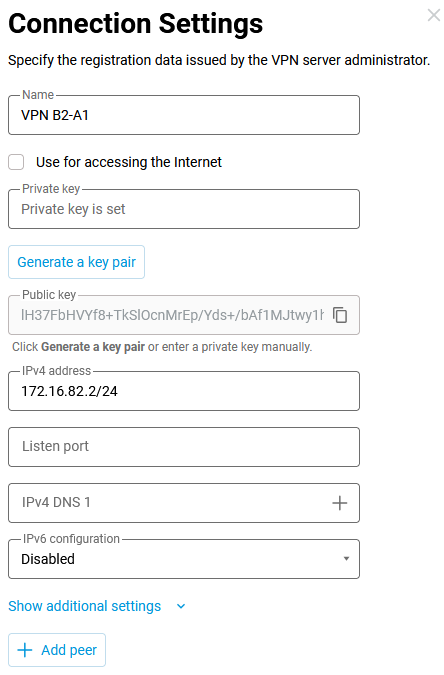

3.1. Keenetic Router B2'nin ön yapılandırması.

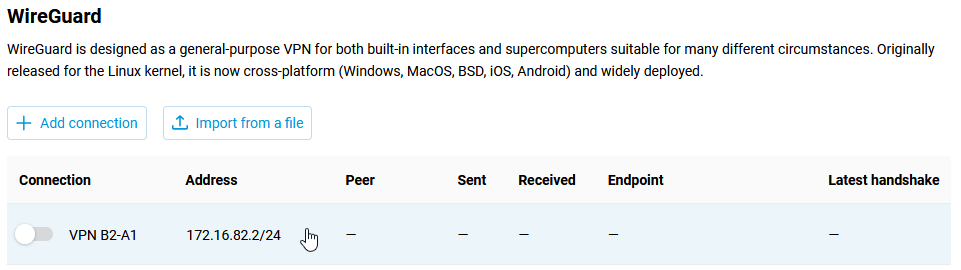

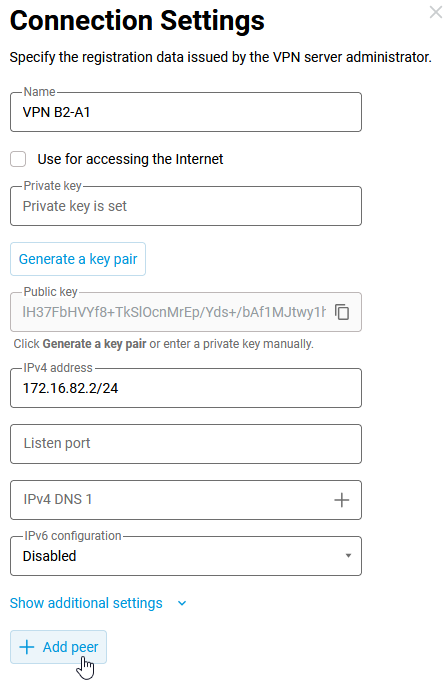

İnternet → Diğer Bağlantılar menüsünde, Wireguard bölümünde, Bağlantı ekle düğmesine tıklayın. Ayarlar penceresi açılacaktır, burada tünelin adını belirtmelisiniz:

VPN B2-A1. Bir anahtar çifti oluştur düğmesini kullanarak, bağlantıyı güvence altına almak için kullanılacak özel ve genel bir anahtar çifti oluşturmalısınız.IPv4 adresi alanında, IP adresini

IP/bitmaskformatında belirtin:172.16.82.2/24(bu, tünelin dahili 'teknik' adresidir). Başka bir alt ağ kullanabilirsiniz, ancak bu cihazlarda yapılandırılan diğer alt ağlarla çakışmasını önlemek için özel kullanım için ayrılmış aralıklardan seçilmelidir. Ardından, genel anahtarı panoya kaydedin (bir sonraki adımda ihtiyacınız olacak) ve ardından ayarları uygulamak için Kaydet'e tıklayın.

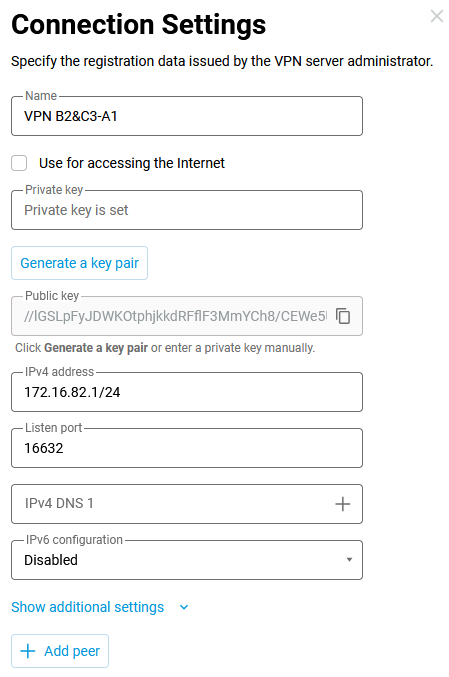

3.2. Keenetic Router A1'in Yapılandırılması (B2 şubesine bağlantı).

Router A1'de bir bağlantı eklemeniz, bir ad belirtmeniz ve aynı şekilde bir anahtar çifti oluşturmanız gerekir. Henüz Router A1'in genel anahtarını panoya kopyalamanıza gerek yoktur.

Ardından adresi ayarlayalım. Tüneldeki cihazın dahili ‘

teknik’ adresini, Router B2'deki arayüzü yapılandırırken zaten seçilmiş olan alt ağdan belirtmek mantıklıdır — üzerinde, adresi172.16.82.2/24ağından belirttik, Router A1'de adres aynı ağdan belirtilmelidir. Keenetic A1 tünelinin sonunda172.16.82.1/24adresini ayarlayalım.Not

Adres, bir ağ adresi değil, ana bilgisayar adresi olacak şekilde

32 bitlikbir maske ile belirtilebilir. Bu durumda, tünel arayüzü ağına veya tünelin her bir ucuna ayrı ayrı işaret eden bir rota eklemeniz gerekecektir. Adresi, maske tünelin tüm eşlerinin adreslerini kapsayacak şekilde belirtirseniz, otomatik olarak oluşturulan rota, ayar verilerini manuel olarak girme ihtiyacını ortadan kaldırır.Dinleme portu alanında belirtilen port, Router B2'nin ileri yapılandırmasında kullanılacaktır. Bu port, bir VPN tüneli kurulurken Keenetic B2 ve Keenetic C3 router'ları tarafından kullanılacaktır. Örneğimizde

16632port numarasını kullanacağız. Router A1, gelen bağlantılara izin vermek için bu portu tüm arayüzlerde otomatik olarak açacaktır ve güvenlik duvarına ek izin kuralları eklemeye gerek yoktur.

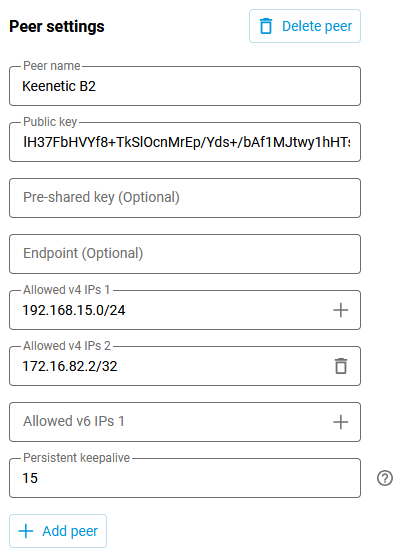

Ardından, Eş ekle düğmesini kullanarak bir bağlantı ekleyin. Uygun bağlantı adını ve Router B2'den gelen tünelin genel anahtarını belirtin. Bu anahtar bir önceki adımda panoya kopyalandığından, şimdi Genel anahtar alanına yapıştırılabilir.

İzin Verilen IP'ler alanlarında, uzak bir taraftan gelen trafiğe izin verilecek adresleri ve trafiğin uzak bir tarafa gönderilebileceği adresleri belirtmeniz gerekir. Bunlar: tünelin uzak ucunun teknik adresi -

172.16.82.2/32(eş B2 tarafından tüneldeki trafik172.16.82.2kaynak adresiyle gidecektir ve bizim örneğimizde, tek bir arayüzdeki bağlantılarda izin verilen alt ağların adres alanlarının çakışmaması gerektiğini dikkate alarak burada ana bilgisayar adresini açıkça belirtiyoruz) ve uzak ağ - B2 Router'ının yerel ağı -192.168.15.0/24(bu ağa tünel üzerinden erişilebilmelidir).Kalıcı Keepalive alanında, yoklama denemelerinin periyodikliğini belirtmeniz gerekir. Bu, uzak tarafın bağlantı kullanılabilirliğinin dahili, yerleşik bir protokol kontrolüdür. Genellikle, kontroller arasında

8-10saniyelik bir aralık yeterlidir.Bundan sonra, Router A1'in genel anahtarını panoya kopyalayın ve yapılandırmayı kaydedin.

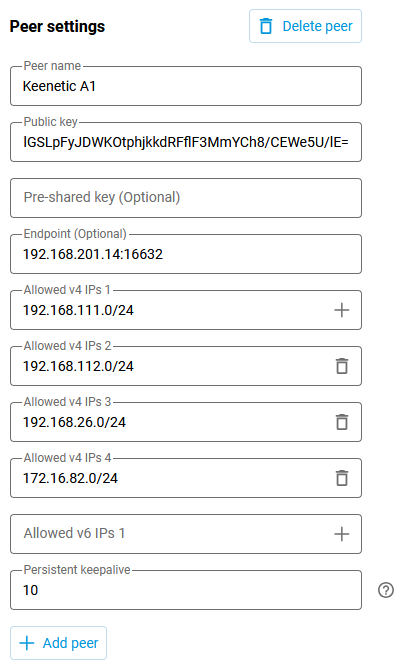

3.3. Şimdi, Router B2 üzerindeki bağlantının ileri yapılandırmasını gerçekleştirin. Router A1'e açılacak bir bağlantı eklemeniz gerekir.

Tünel girişine tıklayın, ayarlarının bulunduğu bir pencere açılacaktır, Eş ekle'ye tıklayın.

Eş ayarlarında, Eş adı (örneğimizde, Keenetic A1), Genel anahtar (önceki adımda panoya kopyalandı),

IP:portformatında Uç nokta (bu, Router A1'in genel WAN IP adresi ve Router A1'deki tünel yapılandırması sırasında belirtilen dinleme portudur), örneğimizde192.168.201.14:16632'yi belirtiyoruz.İzin verilen IP'ler alanında, tünelin uzak uçlarının adreslerini eklememiz gerekiyor. Bu ağın adreslerinden gelen trafiğin tünelden kabul edileceği

172.16.82.0/24'ü belirtiyoruz. Keenetic Router A1'in A1 ve A2 yerel segmentlerinin ağ adreslerini ekleyelim -192.168.111.0/24ve192.168.112.0/24. Bu iki ağa giden trafiğin tünelden geçmesine izin verilecektir. C3 şubesinin yerel ağının adreslerini ekleyelim,192.168.26.0/24— bu ağ da erişim gerektirir. Bu taraftaki aktivite kontrol aralığı için 10 saniye seçeceğiz. Ayarları kaydedin.

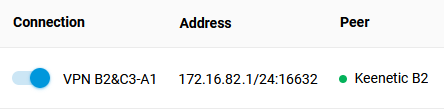

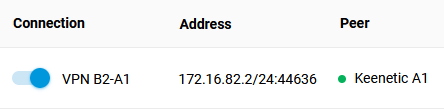

3.4 A1 ve B2 Router'larındaki yapılandırılmış VPN arayüzlerini açın. Her şey doğru yapılandırılmışsa, Eş sütununda yeşil bir bağlantı durumu göstergesi görüntülenmelidir.

Keenetic A1:

Keenetic B2:

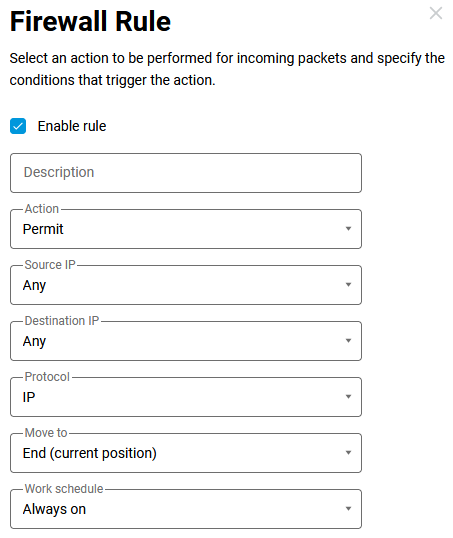

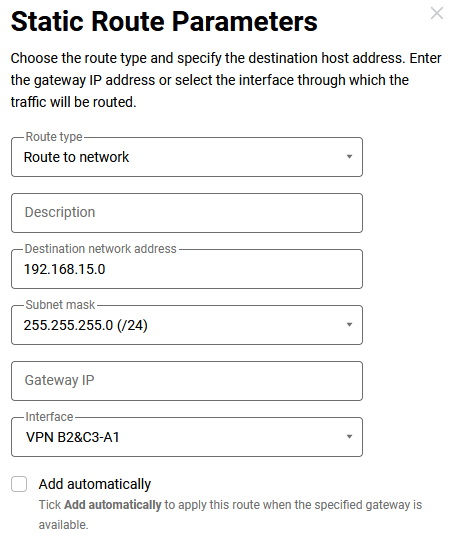

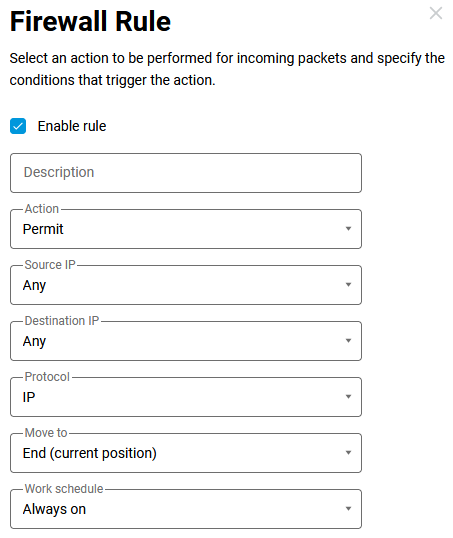

Güvenlik Duvarı (Firewall) ve Statik routing (yönlendirme)'nin kurulumu. Bu, rotaların belirtilmesini ve eklenen VPN arayüzlerine gelen trafiğe izin verilmesini gerektirecektir.

4.1. Wireguard arayüzüne gelen trafiğe izin veriyoruz. Bu yapılmalıdır, çünkü varsayılan olarak tünel arayüzleri genel güvenlik seviyesine ayarlanmıştır ve gelen trafik reddedilir. Uzak ağlardan gelen isteklerin tünelden geçmesine izin vermek için, her iki router'daki Güvenlik Duvarı menüsüne ilgili ayarı ekleyin.

4.2 Tünelin uçlarında belirlenen ağın 'teknik' adresleri —

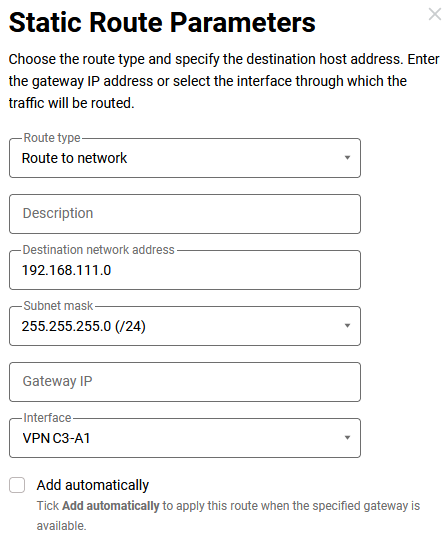

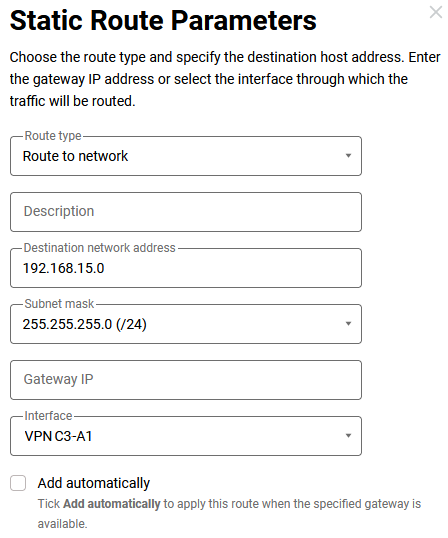

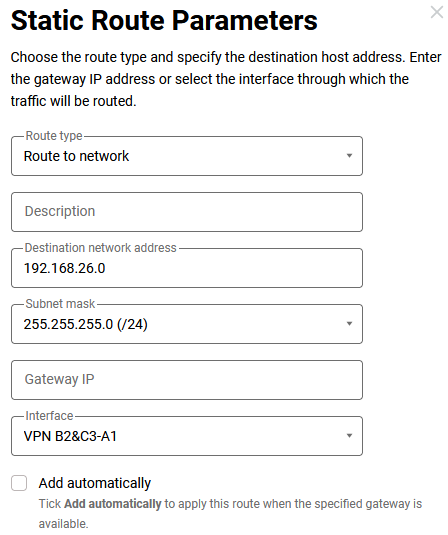

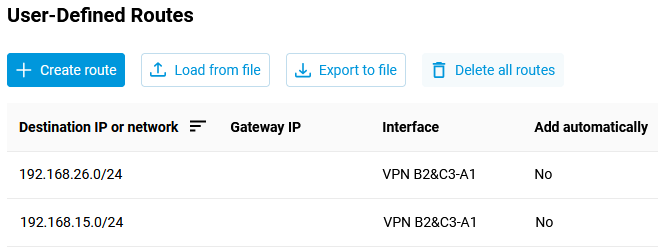

172.168.82.1ve172.16.82.2— bu aşamada zaten veri alışverişi yapabilir. Tünel üzerinden şema tarafından istenen uzak ağlara trafik göndermek için router'lara (Yönlendirme menüsü → Rota oluştur düğmesi) rota eklemek gerekir.Keenetic A1 — tünel üzerinden

192.168.15.0/24ağına giden rota:

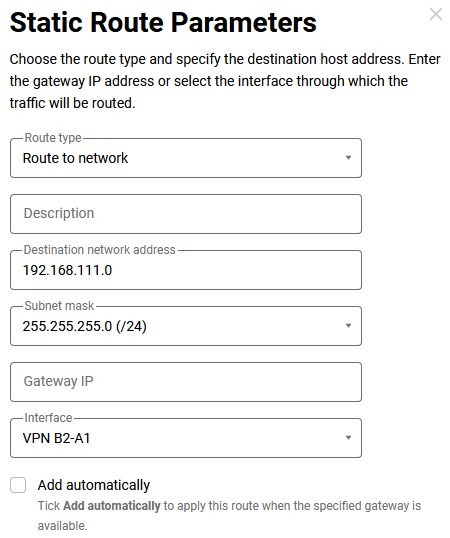

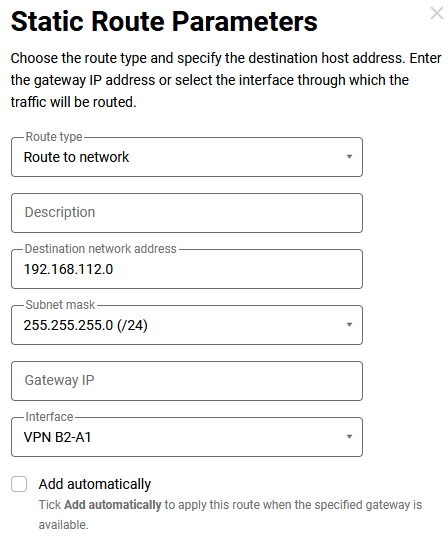

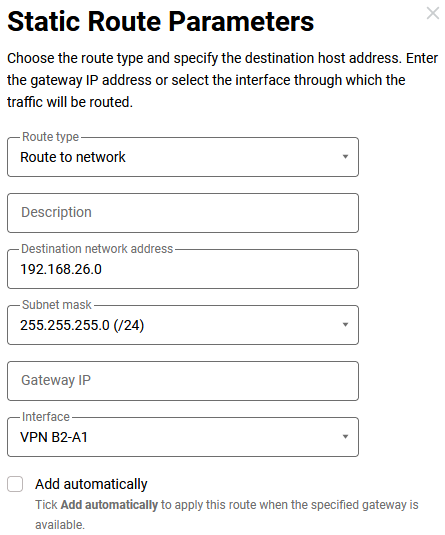

Keenetic B2 - tünel üzerinden

192.168.111.0/24,192.168.112.0/24ve192.168.26.0/24ağlarına giden rotalar:

C3 şubesine bağlantı henüz yapılandırılmadığı için son rota henüz çalışamaz. Yapılandırmayı tamamlayalım.

Keenetic A1 ve C3 arasındaki bağlantıyı kurma. Prosedür,

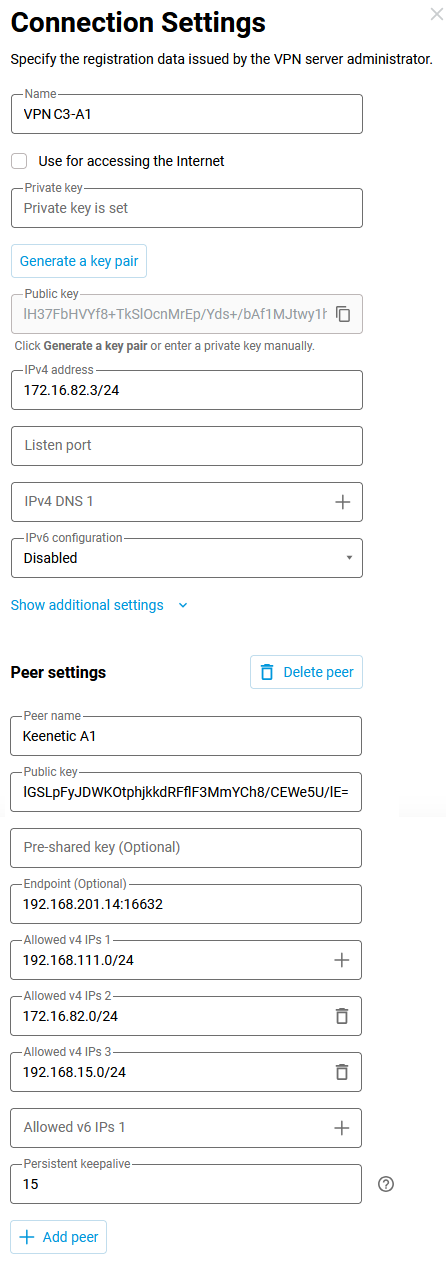

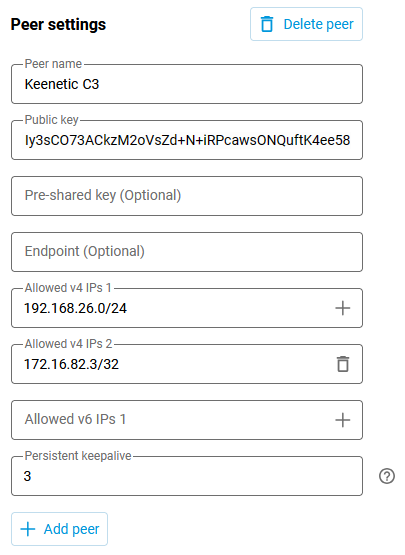

3ve4numaralı adımlardakiyle aynıdır. Router A1'den genel anahtara ihtiyacınız olacak. Bunu panoya kopyalayın ve Router C3'teki Wireguard arayüzünü yapılandırın.5.1. Keenetic C3:

Wireguard arayüz ayarları.

WireGuard arayüzü için ağ ekranını yapılandırma.

Yönlendirme kuralları.

5.2. Keenetic A1:

Şimdi, yapılandırılmış Wireguard arayüzüne C3 ofis eşini ekleyin.

Ayrıca

192.168.26.0/24ağına giden rotayı da belirtmek gerekir (Router B2'de bu ayarı zaten ekledik, şimdi çalışacak — C3 ofisindeki arayüzü açtıktan sonra).

Yapılandırma şimdi tamamlandı.

Test amacıyla, şemaya göre (s. 2), router'lardan doğrudan Tanılama menüsü aracılığıyla uzak ağların ana bilgisayarlarına ping atabilirsiniz.

Aşağıda üç router'ın son yapılandırmaları yer almaktadır.

Keenetic A1:

access-list _WEBADMIN_Wireguard0 permit ip 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0

interface Wireguard0 description "VPN B2&C3-A1" security-level public ip address 172.16.82.1 255.255.255.0 ip access-group _WEBADMIN_Wireguard0 in ip tcp adjust-mss pmtu wireguard listen-port 16632 wireguard peer lH37FbHVYf8+TkSlOcnMrEp/Yds+/bAf1MJtwy1hHTs= !Keenetic B2 keepalive-interval 15 allow-ips 192.168.15.0 255.255.255.0 allow-ips 172.16.82.2 255.255.255.255 ! wireguard peer Iy3sCO73ACkzM2oVsZd+N+iRPcawsONQuftK4ee58kM= !Keenetic C3 keepalive-interval 3 allow-ips 192.168.26.0 255.255.255.0 allow-ips 172.16.82.3 255.255.255.255 ! up

ip route 192.168.15.0 255.255.255.0 Wireguard0 ip route 192.168.26.0 255.255.255.0 Wireguard0

Keenetic B2:

access-list _WEBADMIN_Wireguard0 permit ip 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0

interface Wireguard0

description "VPN B2-A1"

security-level public

ip address 172.16.82.2 255.255.255.0

ip access-group _WEBADMIN_Wireguard0 in

ip tcp adjust-mss pmtu

wireguard peer //lGSLpFyJDWKOtphjkkdRFflF3MmYCh8/CEWe5U/lE= !Keenetic А1

endpoint 192.168.201.14:16632

keepalive-interval 10

allow-ips 192.168.111.0 255.255.255.0

allow-ips 192.168.112.0 255.255.255.0

allow-ips 192.168.26.0 255.255.255.0

allow-ips 172.16.82.0 255.255.255.0

!

upip route 192.168.111.0 255.255.255.0 Wireguard0 ip route 192.168.112.0 255.255.255.0 Wireguard0 ip route 192.168.26.0 255.255.255.0 Wireguard0

Keenetic C3:

access-list _WEBADMIN_Wireguard0 permit ip 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0

interface Wireguard0

description "VPN C3-A1"

security-level public

ip address 172.16.82.3 255.255.255.0

ip access-group _WEBADMIN_Wireguard0 in

ip tcp adjust-mss pmtu

wireguard peer //lGSLpFyJDWKOtphjkkdRFflF3MmYCh8/CEWe5U/lE= !Keenetic А1

endpoint 192.168.201.14:16632

keepalive-interval 15

allow-ips 172.16.82.0 255.255.255.0

allow-ips 192.168.111.0 255.255.255.0

allow-ips 192.168.15.0 255.255.255.0

!

upip route 192.168.111.0 255.255.255.0 Wireguard0 ip route 192.168.15.0 255.255.255.0 Wireguard0