WireGuard VPN tüneli üzerinden İnternet erişimi

WireGuard VPN üzerinden bağlanan istemcilerin İnternet'e erişebilmesi için ayarlar nasıl olmalıdır?

Önemli

Bu yapılandırma, Keenetic'nın bir VPN sunucusu olarak bağlı olduğu VPN kanalı ve İnternet kanalı üzerindeki yükü artırır.

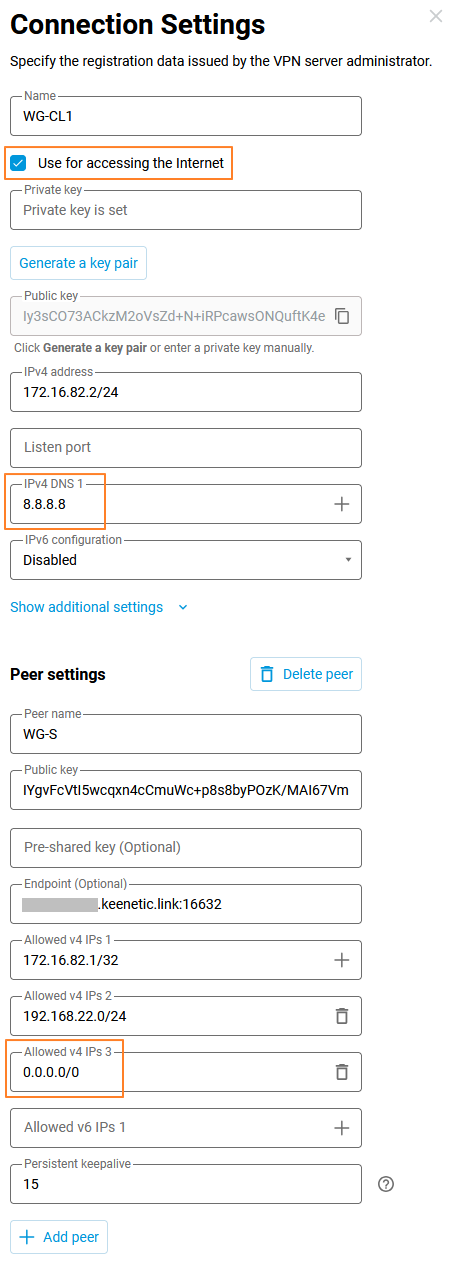

İstemci eş ayarlarında İzin Verilen IP'ler

0.0.0.0/0olarak belirtilmelidir. İstemci bir Keenetic Router ise arayüz parametrelerinde 'İnternete erişmek için kullan' seçeneği etkinleştirilmelidir.Ayrıca, istemci tarafı yapılandırmasında bir DNS sunucusu belirtilmelidir (ör. Google'ın genel DNS sunucu adresi

8.8.8.8).Not

WireGuard VPN sunucusunun istemcisi bir Keenetic Router, Android ve iOS tabanlı mobil cihazlar ya da Windows, Linux, macOS tabanlı bilgisayarlar olabilir.

İnternet'e erişmek için kullanılacak olan sunucu tarafında aşağıdaki ayarlar gereklidir.

Not

WireGuard durumunda, bu şemada sunucunun kim olduğu, yani bağlantıyı kimin kabul edip başlattığı önemli değildir. Ancak genellikle bağlantıyı bekleyen taraf sunucudur.

Özel güvenlik düzeyini WireGuard arayüzüne atamanız gerekir. Bunu yapmak için Router'ın komut satırı arayüzüne (CLI) aşağıdaki komutu girmeniz gerekir (örneğimizde,

Wireguard0arayüzü için):interface Wireguard0 security-level privateAyrıca, arayüz için ağ adresi çevirisi (NAT) seçeneği etkinleştirilmelidir. Bunu yapmak için şu komutu girmeniz gerekir:

ip nat Wireguard0Bunlar gerekli ve yeterli koşullardır. Sunucudaki ayarlar şu komutla kaydedilmelidir:

system configuration saveTünel arayüzünün güvenlik düzeyini herkese açık durumdan özel duruma getirmek, Router'ın diğer yerel ağlarından bu arayüze ve geriye doğru olan trafik aktarım kurallarında bir değişikliğe neden olur. Bu durumu çözmek için gereken ayarları Ağ segmentleri makalesinin not bölümünde bulabilirsiniz.

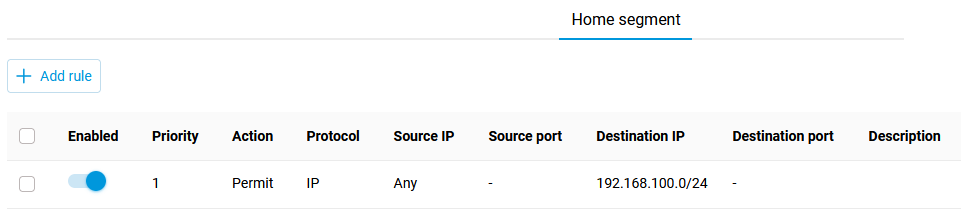

Tünele bağlı ana bilgisayarlardan gelen trafiğin yerel segmente gönderilmesi için tünel arayüzünde gelen yönde bir izin kuralı eklemeniz gerekir. Bu kuralda, yerel ağ segmentindeki adres aralığı hedef olarak belirtilmelidir.

İki Keenetic Router arasında WireGuard VPN yapılandırma makalesinde tünel arayüzünde ayarladığımız gelen tüm trafiğe izin veren kural, bu ayar için de uygun olacaktır. Bu talimata göre arayüz güvenlik seviyesini değiştirdikten sonra, güvenlik duvarı kuralı kalacak ve başka bir işlevi yerine getirmeye devam edecektir.

Statik yönlendirmeyi yapılandırmanın yanı sıra, her yerel segmente izin veren güvenlik duvarı kuralları da eklemeniz gerekecektir. Bu kurallarda hedef adresler, bu yerel segmentten erişim gerektiren tünelin arkasındaki uzak ağlardaki ana bilgisayar IP aralıklarını içermelidir.

Örnek

VPN istemcisi olarak hareket eden bir Keenetic Router'a bağlı istemcilerin bu VPN tüneli üzerinden İnternet'e erişeceği bir örnek düşünelim. Diğer bir deyişle, VPN istemcisinden gelen tüm trafik, hem uzak ağa hem de İnternet'e erişmek için WireGuard tüneline yönlendirilecektir.

İki Keenetic Router arasında WireGuard VPN yapılandırma kılavuzunda gösterilen şemayı temel alın.

VPN sunucusunda,

Wireguard0arayüzünün güvenlik seviyesini değiştirin ve bunun için otomatik adres çeviri kuralını etkinleştirin:interface Wireguard0 security-level private ip nat Wireguard0 system configuration saveWeb arayüzünde, trafiğin uzak Router'ın arkasındaki ağdan geçmesine izin vermek için yerel ağ arayüzlerine izin kuralları ekleyin. VPN istemcisinin yerel ağına trafik gönderme izni:

Ve VPN istemcisi tarafında, VPN sunucusunun LAN'ına giden trafiğe izin vermek için Ev ağına bir izin kuralı ekleyin.

Bir VPN istemcisi için WireGuard arayüzünün yapılandırmasını düzeltmek gerekir. İzin verilen ağlara

0.0.0.0/0adres alanını eklemek gereklidir. Arayüzün kendi yapılandırmasında, 'İnternete erişmek için kullan' seçeneğini etkinleştirin ve DNS sunucularını belirtin. Örneğimizde, halka açık bir Google DNS sunucusu (8.8.8.8) belirttik, ancak tünelde bulunan VPN sunucusunun adresi (172.16.82.1) gibi yerel adresleri de kullanabilirsiniz.

Ayarı kaydedin.

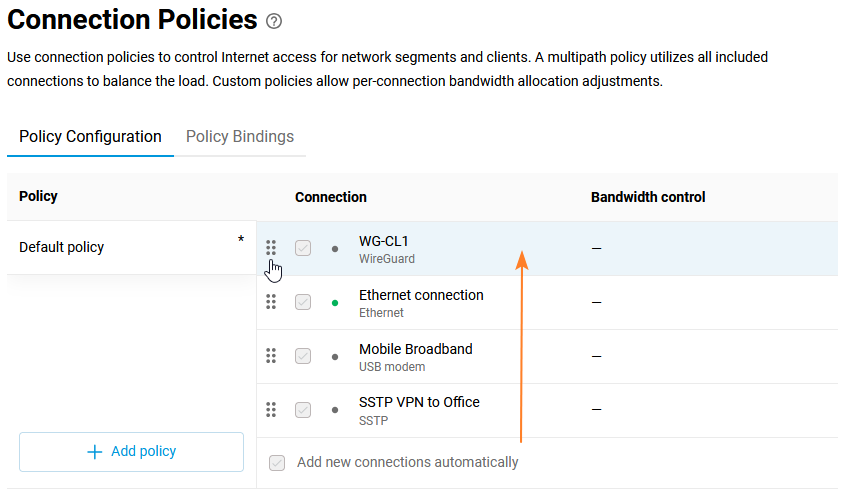

VPN istemcisinde WireGuard arayüzü, İnternet menüsündeki Bağlantı Kuralları sayfasında görünecektir. Birincil bağlantı olması için arayüzü listenin en üstüne sürükleyip bırakın.

Bundan sonra, doğrudan Keenetic Router'a bağlı tüm istemciler VPN tüneli üzerinden İnternet'e erişecektir. Erişimi sadece bazı cihazlar için yapılandırmanız gerekiyorsa, bu durumda bireysel bir profil oluşturmanızı ve belirli cihazları ona bağlamanızı öneririz. Bunun nasıl yapılacağı Bağlantı kuralları talimatında gösterilmektedir.

Kurulum tamamlandı.

Not

Yapılandırılan özelliği devre dışı bırakmak için tek yapmanız gereken VPN sunucusunda interface Wireguard0 security-level public ve no ip nat Wireguard0 komutlarını girmek ve ardından system configuration save komutuyla ayarları kaydetmektir. VPN istemcisinde, WireGuard arayüzü için 'İnternete erişmek için kullan' seçeneğini devre dışı bırakmanız ve izin verilenler arasından 0.0.0.0/0 ağını kaldırmanız gerekir.

Güvenlik Duvarı kuralları ve belirtilen DNS sunucuları da İki Keenetic Router arasında WireGuard VPN Yapılandırması makalesindeki yapılandırmaya müdahale etmeyecektir.